Инструменты пентестера. Часть 2

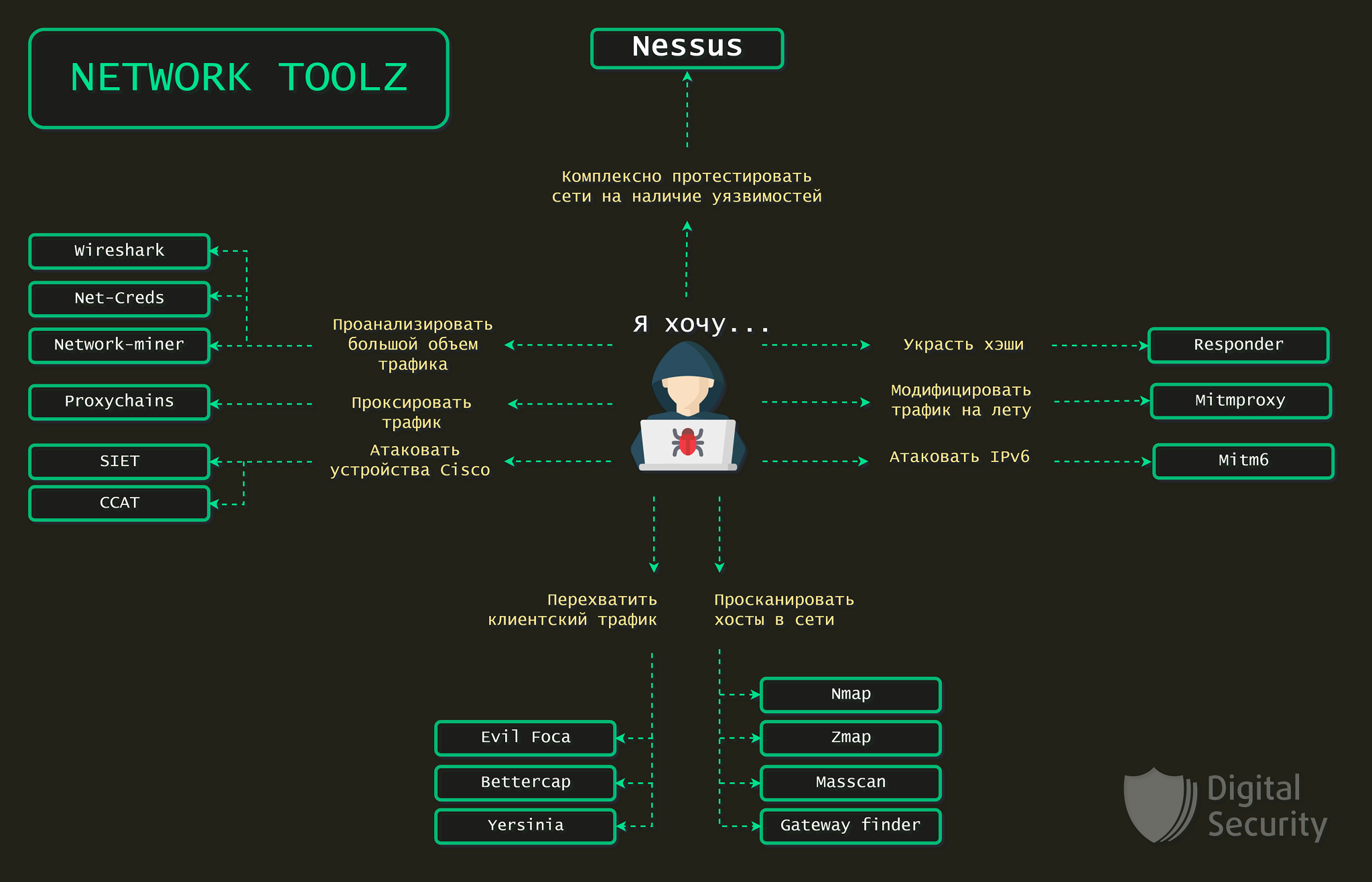

Продолжаем разговор о популярных инструментах, которые пригодятся вам при пентесте. В прошлой заметке был обзор сканеров с открытым исходным кодом: Nmap, Masscan и Zmap. Сегодня поговорим про Nessus, Net-Creds, Responder, mitm6 и Evil_Foca.

Напоминаем общую схему:

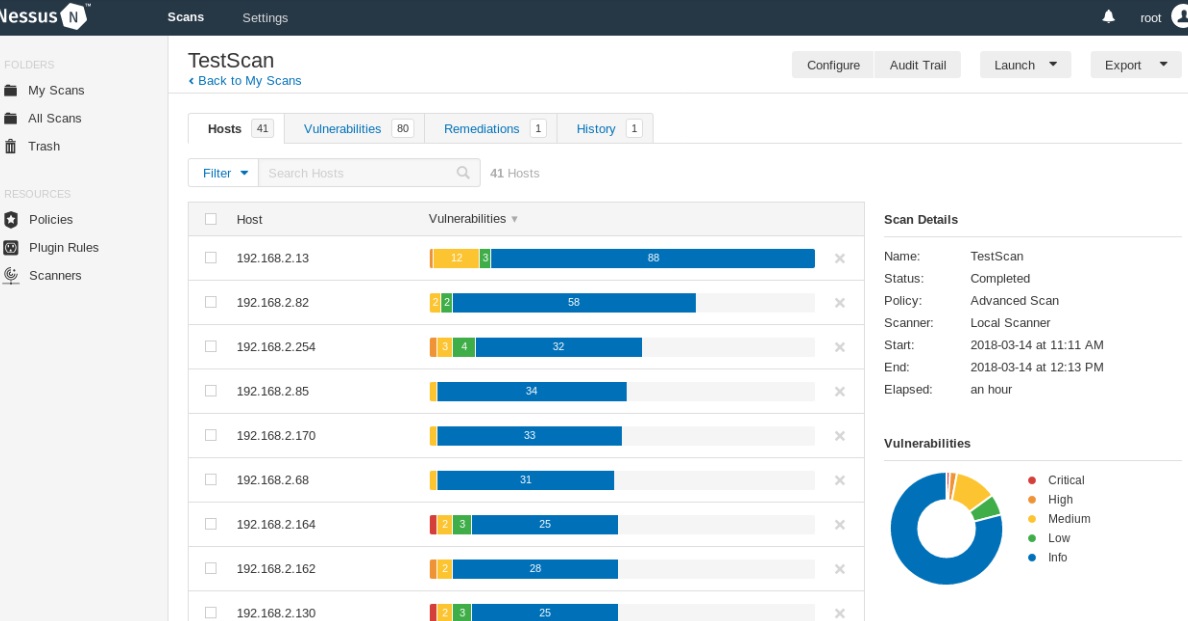

Nessus

Это сканер для обнаружения известных уязвимостей и автоматизации проверки в системе. Исходный код закрыт, однако существует бесплатная версия под названием Nessus Home — даёт возможность сканировать до 16 IP-адресов, при этом качество сканирования не уступает платной версии.

Nessus определяет уязвимые версии серверов и служб, обнаруживает ошибки в системных конфигурациях, осуществляет bruteforce словарных паролей. Также он подходит для определения корректности настроек различных сервисов (например, почты) и применяется в процессе подготовки к PCI DSS аудиту. Кстати, в Nessus есть возможность передачи учётных данных для хоста (SSH либо доменная учётная запись в Active Directory), в результате чего сканер получит доступ к хосту и сможет провести проверку непосредственно на нём. Инструмент достаточно удобен и нередко используется компаниями, проводящими аудиты своих сетей.

Преимущества: • имеются отдельные сценарии для каждой уязвимости, а их база регулярно обновляется; • результаты выводятся в разных форматах — простой текст, HTML, XML, LaTeX; • API Nessus даёт возможность автоматизировать процессы сканирования; • Credential Scan позволяет использовать учётные данные Linux или Windows для проверки обновлений и уязвимостей; • собственный язык сценариев NASL (Nessus Attack Scripting Language) позволяет писать свои встраиваемые модули безопасности; • вы можете задать время регулярного сканирования сети — благодаря этому будете в курсе всех конфигурационных изменений, включая появление новых хостов и использование паролей.

Недостатки: • иногда нарушается работа сканируемых систем — если опция safe checks отключена, лучше работать аккуратно; • версия для коммерческого использования является платной.

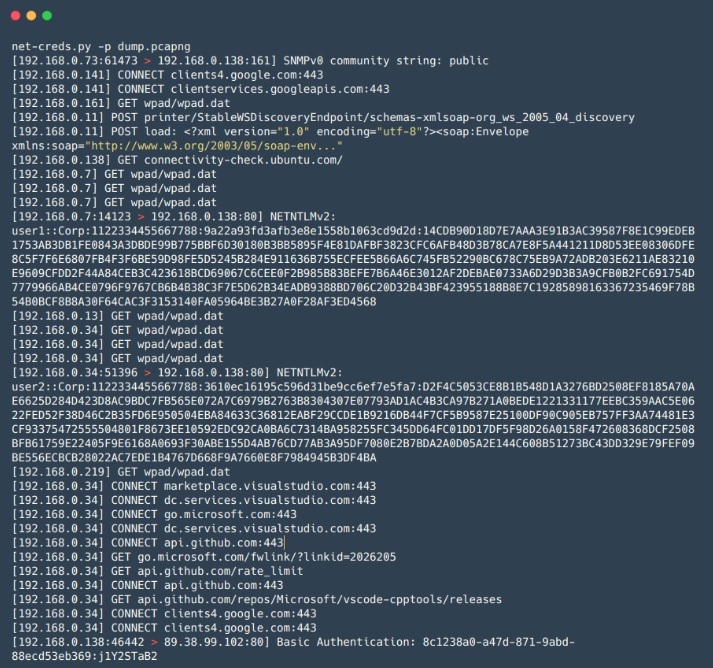

Net-Creds

Инструмент, написанный на Python. Подходит для сбора хешей, паролей и прочей информации, к примеру, данных о посещённых URL, загруженных файлах и других данных из трафика. Информация собирается и в реальном времени (в процессе проведения MiTM-атаки), и из предварительно сохранённых файлов PCAP. Net-Creds хорош для поверхностного анализа крупных объёмов трафика, когда время ограничено (к примеру, при сетевых MiTM-атаках).

Плюсы: • идентификация сервисов основана не на определении сервиса по номеру используемого порта, а на анализе пакетов; • простота в использовании; • извлекается широкий спектр данных, включая пароли и логины для FTP, POP, SMTP, IMAP, протоколы NTLMv1/v2; извлекается информация из запросов HTTP, например, basic auth или login-формы.

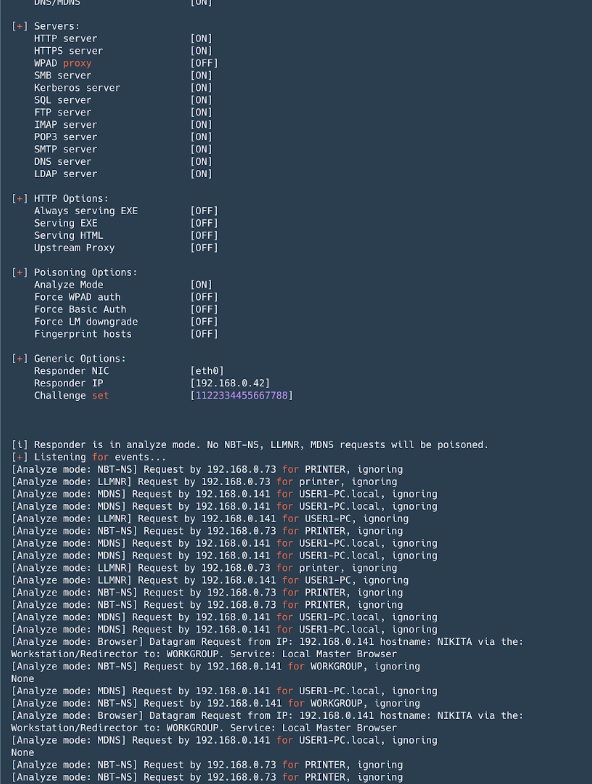

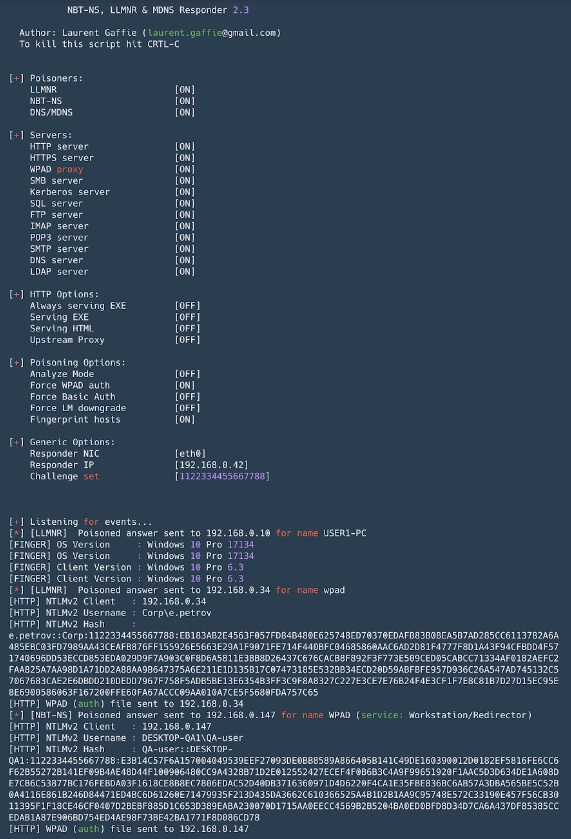

Responder

Инструмент, применяемый для спуфинга протоколов широкого вещания разрешения имён (NetBIOS, LLMNR, MDNS). Незаменим в сетях Active Directory. Способен перехватывать NTLM-аутентификацию, имеет набор инструментов для сбора данных и реализации атак NTLM-Relay.

Достоинства: • поднимает много серверов, поддерживающих NTLM-аутентификацию: HTTP, HTTPS, SMB, MSSQL, LDAP, FTP, POP3, IMAP, SMTP; • можно подменять DNS при MITM-атаках; • Fingerprint хостов, выполнивших широковещательный запрос; • Analyze mode, обеспечивающий пассивное наблюдение за запросами; • формат перехваченных хешей при аутентификации NTLM совместим с Hashcat и John the Ripper.

Недостатки: • если запускаете под Windows биндинг 445-го порта (SMB), могут возникнуть сложности и потребоваться перезагрузка либо остановка соответствующих сервисов.

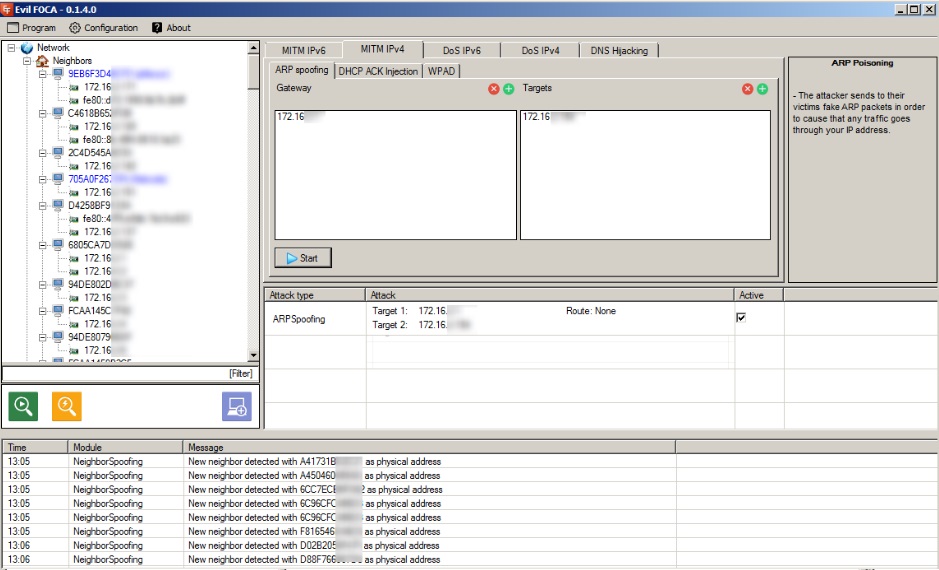

Evil_Foca

Evil Foca используется при проверке разных сетевых атак в сетях IPv6 и IPv4. Инструмент сканирует локальную сеть и идентифицирует устройства, маршрутизаторы и сетевые интерфейсы, после чего появляется возможность выполнять атаки на участников сети.

Плюсы: • удобство при проведении MITM-атак (ARP- и DHCP-спуфинг, атака SLAAC, DHCP ACK-инъекции); • возможность проведения DoS-атаки — с ARP-спуфингом для сетей IPv4, со SLAAC DoS в сетях IPv6; • возможность DNS hijacking; • простота в применении, удобство графического интерфейса.

Из минусов — работает только с Windows.