Инструменты пентестера. Часть 1

В этом кратком дайджесте вы найдёте несколько инструментов, которые пригодятся вам при пентесте внутренней сети. Представленные инструменты активно применяются широким кругом специалистов, а значит, вы просто обязаны знать про их функциональные возможности.

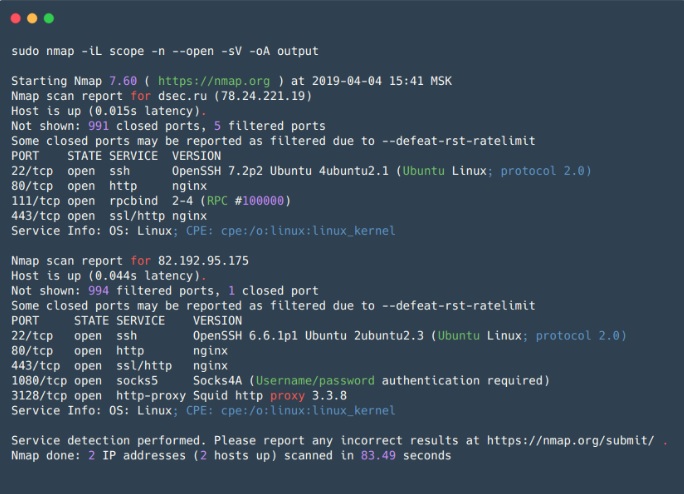

Nmap

Opensource-утилита, предназначенная для сканирования сетей. Не секрет, что это один из наиболее популярных инструментов у системных администраторов и специалистов по безопасности. Nmap в первую очередь применяется при сканирования портов, однако умеет и много чего другого. Если хотите, это супер-комбайн по исследованию сетей.

Кроме проверки закрытых/открытых портов Nmap способен идентифицировать сервис, который слушает открытый порт, а также его версию. Помогает определить операционную систему.

Инструмент поддерживает скрипты для сканирования, используя которые вы сможете проверить уязвимости для разных сервисов (если нужного скрипта нет, всегда можно написать свой).

С помощью Nmap вы составите подробную карту сети, получите максимум данных о запущенных в сети сервисах, превентивно проверите некоторые уязвимости.

Плюсы: — гибкие настройки сканирования (настройка скорости, количества потоков, числа групп для сканирования и т.д.); — удобство сканирования небольших сетей; — точечное сканирование отдельных хостов; — быстрая работа с небольшим диапазоном хостов; — возможность параллельного сканирования (целевые хосты деляется на группы, каждая группа сканируется поочерёдно, внутри группы применяется параллельное сканирование. Впрочем разделение на группы — это не только плюс, но и минус, но о минусах поговорим ниже); — предопределенные наборы скриптов для различных задач — не обязательно тратить время для подбора конкретных скриптов — просто укажите группы скриптов; — вывод результатов в пяти различных форматах, включая XML, который можно импортировать в другие инструменты.

Минусы:

— при сканировании группы хостов данные о каком-нибудь хосте будут недоступны до тех пор, пока не окончится сканирование всей группы. Однако эта проблема устраняется установкой в настройках максимального размера группы и наибольшего временного интервала, в течение которого ожидается ответ на запрос;

— при сканировании SYN-пакеты отправляются на целевой порт, и ожидается любой ответный пакет или наступление таймаута, если ответа нет. Такая ситуация отрицательно влияет на производительность сканера в целом, если сравнивать его с асинхронными сканерами (тем же Zmap либо masscan);

— во время сканирования больших сетей с применением флагов для ускорения сканирования (

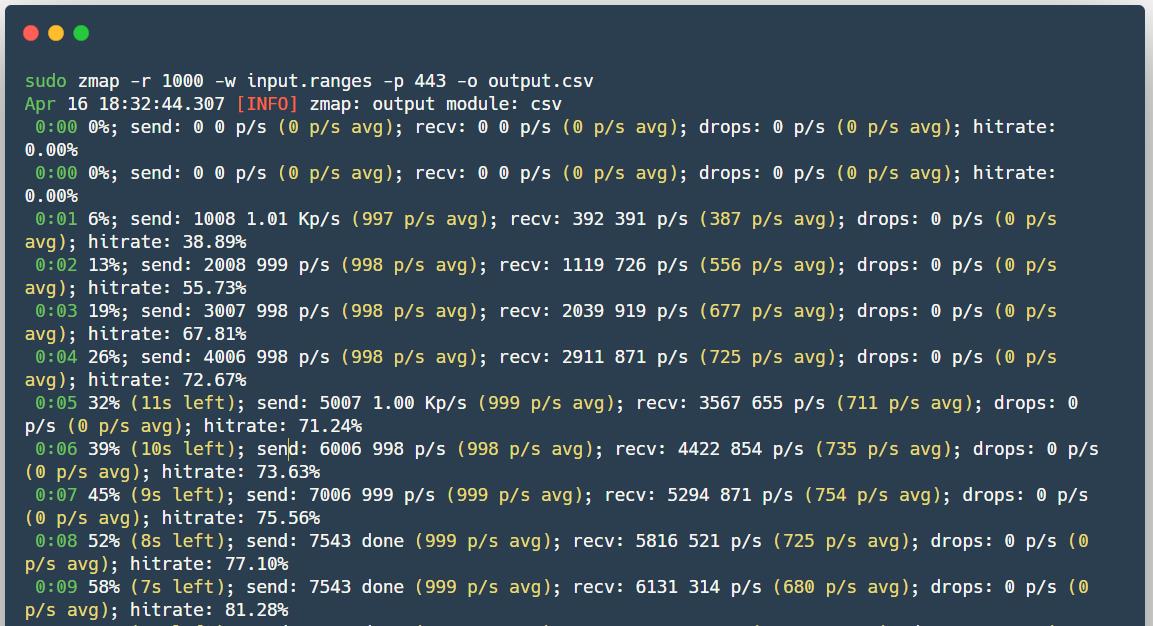

Zmap

Очередной сканер с открытым исходным кодом, который создавался в качестве быстрой альтернативы Nmap (не стоит путать его с ZenMap).

Zmap в отличие от Nmap не ждёт, пока вернется ответ при отправке SYN-пакетов. Он продолжает сканирование и параллельно с этим ожидает ответы от всех хостов. Когда приходит ответ на SYN-пакет, Zmap по содержанию «понимает», какой порт и где был открыт. Также на сканируемый порт он отправляет лишь один SYN-пакет. Плюс есть возможность применения PF_RING, если планируется быстрое сканирование больших сетей. Но для этого вы должны обладать 10-гигабитным интерфейсом и совместимой сетевой картой.

Преимущества: — быстрота сканирования; — Ethernet-фреймы генерируются, минуя системный стек TCP/IP; — можно использовать PF_RING; — для более равномерного распределения нагрузки на сканируемой стороне цели рандомизируются; — есть возможность интеграции с ZGrab — инструментом, собирающем инфу о сервисах на прикладном уровне L7.

Недостатки: — недостаток всего один: использование Zmap может привести к отказу в обслуживании сетевого оборудования, например, вывести из строя промежуточные маршрутизаторы. Это происходит, несмотря на распределённую нагрузку, а всё потому, что все пакеты проходят через один маршрутизатор.

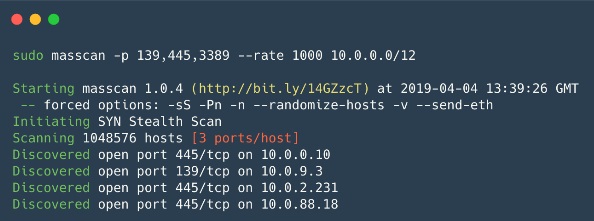

Masscan

И этот сканер имеет открытый исходный код. А разрабатывался он с одной лишь целью — сканировать интернет ещё быстрее. Работает он почти также, как и предыдущий инструмент, только быстрее.

Плюсы: — синтаксис похож на Nmap; — поддерживаются некоторые опции, совместимые с Nmap; — скорость одна из самых высоких среди всех асинхронных сканеров; — механизм сканирования достаточно гибок: возможно возобновление прерванного сканирования либо распределение нагрузки сразу по нескольким устройствам.

Минусы: — оказывает высокую нагрузку на сеть, что может стать причиной DoS; — возможности сканировать на прикладном уровне L7 по умолчанию нет.

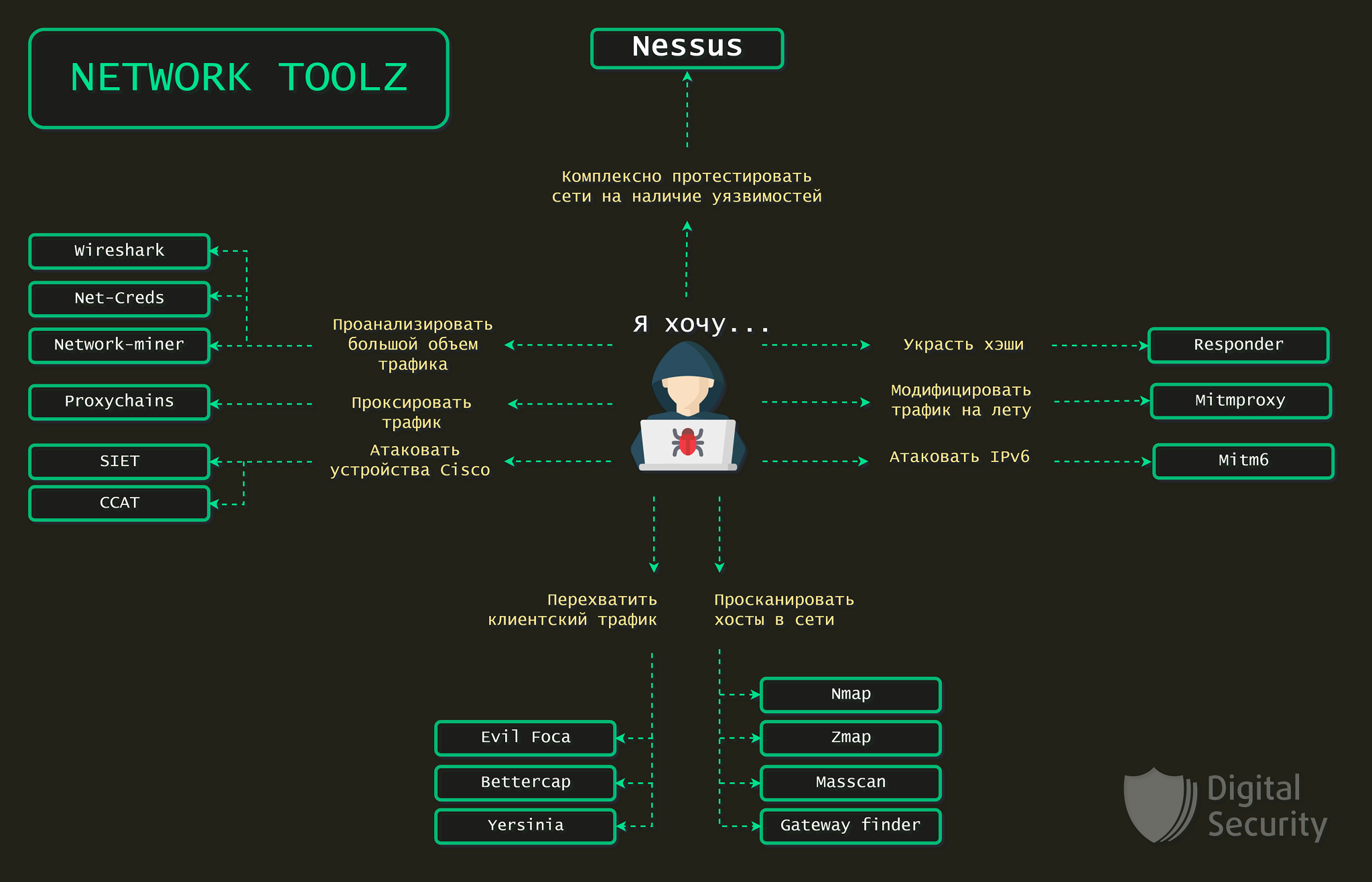

На этом пока всё, в следующий раз поговорим про Nessus, Net-Creds, Responder и Evil_Foca. А пока предлагаем посмотреть схему, которая будет полезна любому начинающему пентестеру: