Уязвимости OpenEMR

Бумажные медицинские карты и «медицинские книжки» уже давно не используются в мед. учреждениях. На смену бумажным носителям пришли электронные медицинские карты, содержащие всю историю обращений, описания всех болезней и процедур лечения пациента. Организации в сфере здравоохранения используют специальное программное обеспечение для управления медицинскими процедурами и хранения данных о пациентах.

Одним из таких приложений является OpenEMR – открытая платформа для ведения медицинской практики. Данное программное обеспечение является бесплатным (любая организация может совершенно бесплатно использовать этот продукт для своего бизнеса) и открытым (исходный код данного продукта доступен любому разработчику).

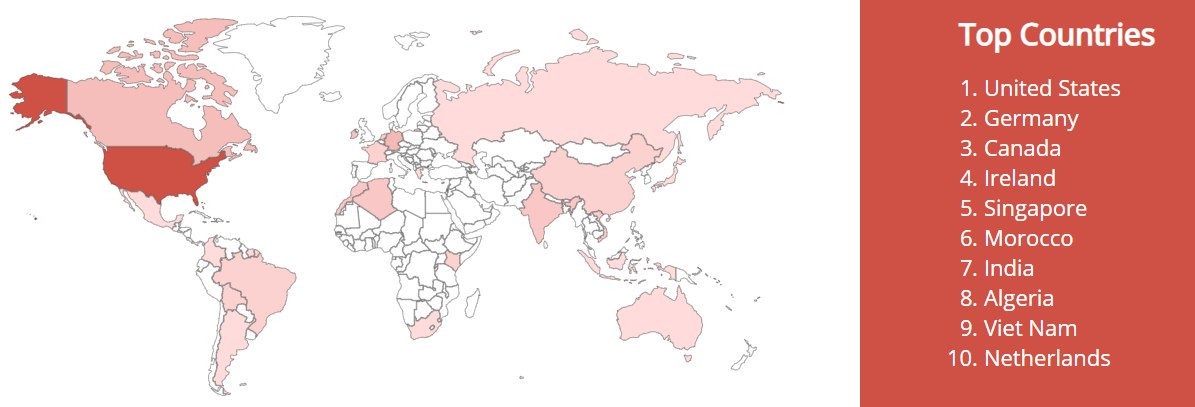

Кроме того, это программное обеспечение имеет сертификат ONC Complete Ambulatory EHR, который выдает авторитетная организация в сфере здравоохранения. Именно все эти особенности обеспечили популярность данной платформы среди различных медицинских учреждений по всему миру. Достаточно взглянуть на карту, чтобы оценить распространенность этого «лакомого кусочка» для преступников, охотящихся за медицинской информацией.

География инсталляций OpenEMR:

Так вот, к чему это всё? В результате беглого анализа безопасности OpenEMR, выяснилось, что вполне реален следующий сценарий:

Шаг 1: злоумышленник внедряет вредоносный код на этапе регистрации на данном портале в качестве пациента. Шаг 2: данный код попадает на главную страницу портала, и пользователь, который просматривает эту страницу, расстаётся со своими учётными данными (и, как следствие, медицинскими данными). Шаг 3: таким образом злоумышленник собирает медицинскую информацию всех пользователей данного портала, среди которых есть и врачи. Шаг 4: учётные данные врачей и администраторов позволяют злодею добраться до всех пациентов.

Итог: мы смотрим очередную новость про «громкую утечку медицинских данных, в результате которой пострадали 100500 пользователей».

(Все обнаруженные уязвимости уже переданы разработчикам для исправления).