Проверяем работу CrowdSec

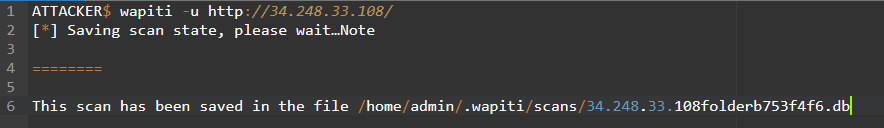

Представим ситуацию, что вы только что установили CrowdSec, но как понять, что все работает? Один из вариантов -- сымитировать сканирование web-приложений через wapiti с внешнего хоста ATTACKER.

Приступим:

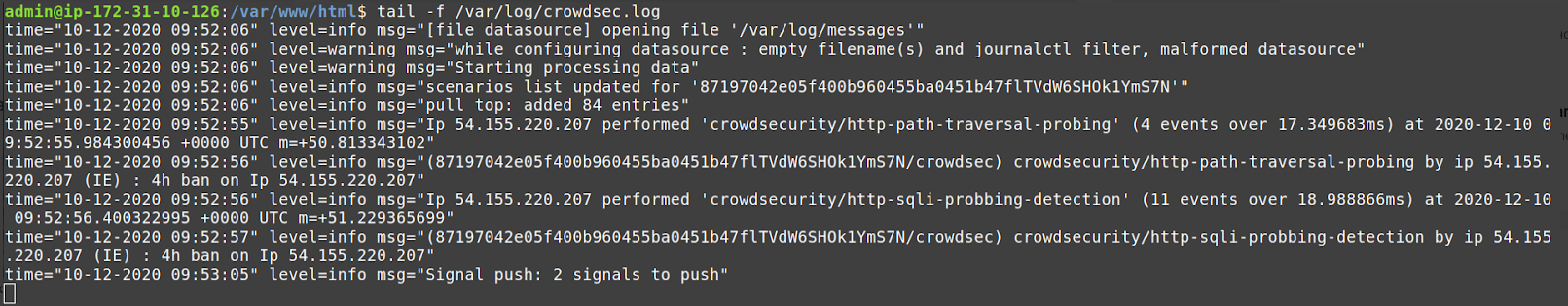

Из лога можно заметить, что CrowdSec нашел 2 сценария атак: — Crowdsecurity / http-path-traversal-probing — это стандартные попытки обхода в URI либо параметрах GET; — Crowdsecurity / http-sqli-probbing-detection — а это уже попытки проверки SQL-инъекций в URI либо параметрах GET.

В результате даже безобидный скан пустого nginx-сервера позволил обнаружить 2 атаки. Если же речь бы шла о реальном сайте, то сканер бы нашел много других манипуляций, обычно происходящих при атаках web-сервера.

А что насчет cscli?

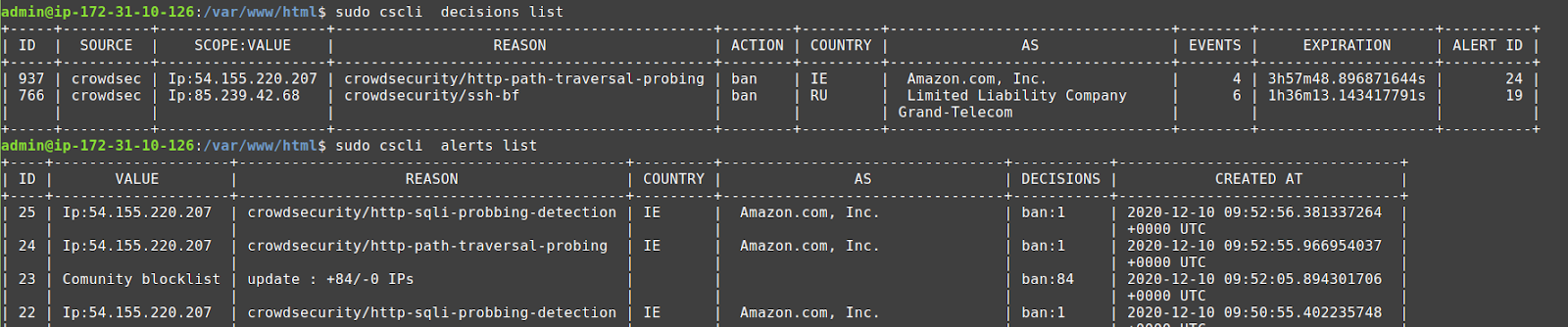

Проверить результаты можно и с помощью cscli -- утилиты командной строки, которая, по сути, является главным способом взаимодействия с CrowdSec. Кроме всего прочего, посредством cscli можно отслеживать как текущие решения, так и прошлые предупреждения:

Применяя команду cscli decisions list, вы сможете просмотреть все решения, которые приняты за время работы системы, ну а cscli alerts list покажет перечень прошлых алертов даже в том случае, если срок действия решения уже заэкспайрился либо на алерт не последовало никакой реакции.

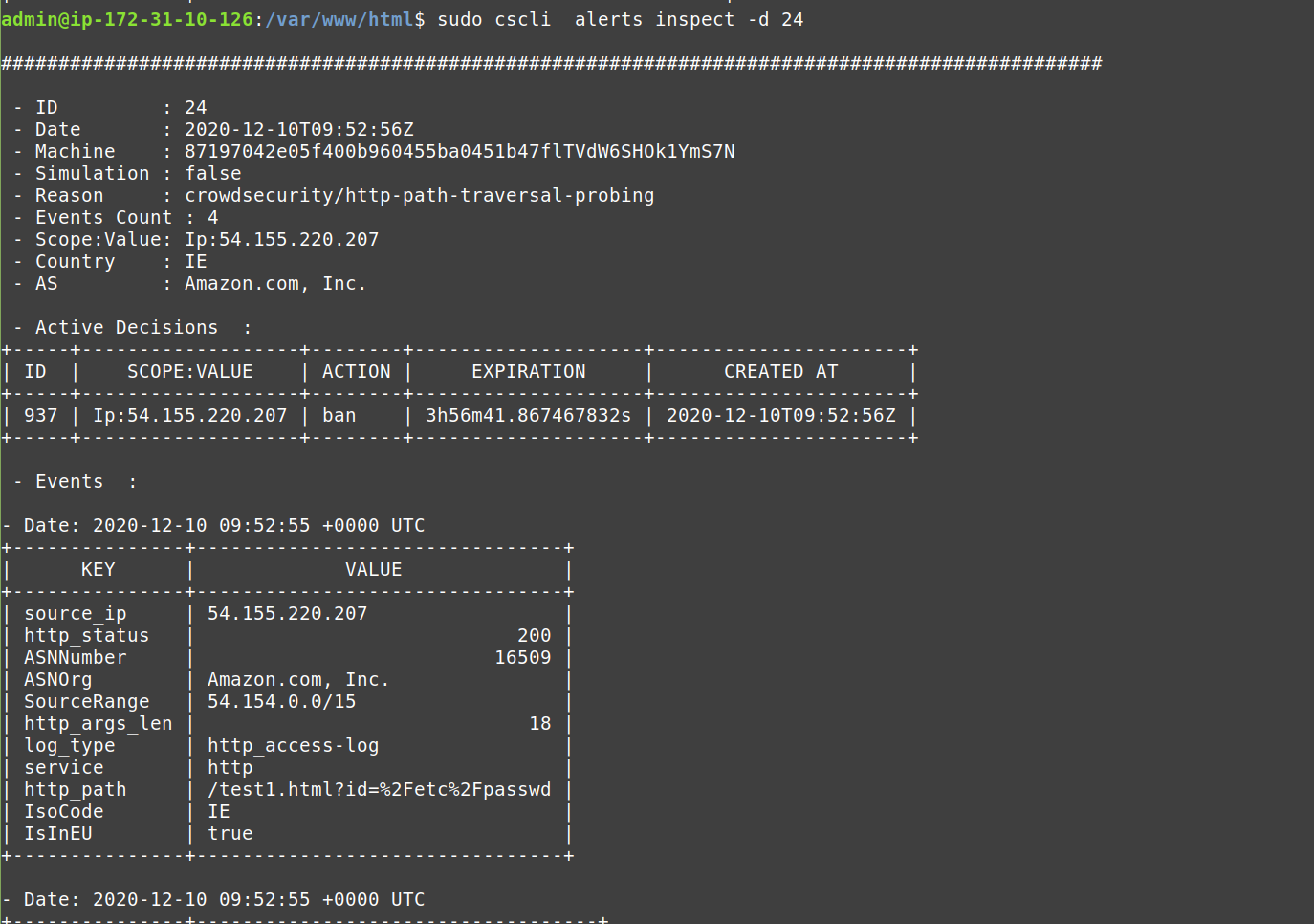

Для получения же полной информации по принятому решению вы можете вызвать его лог, используя команду cscli alerts inspect -d <ID> (ID решения показывается в левой колонке):

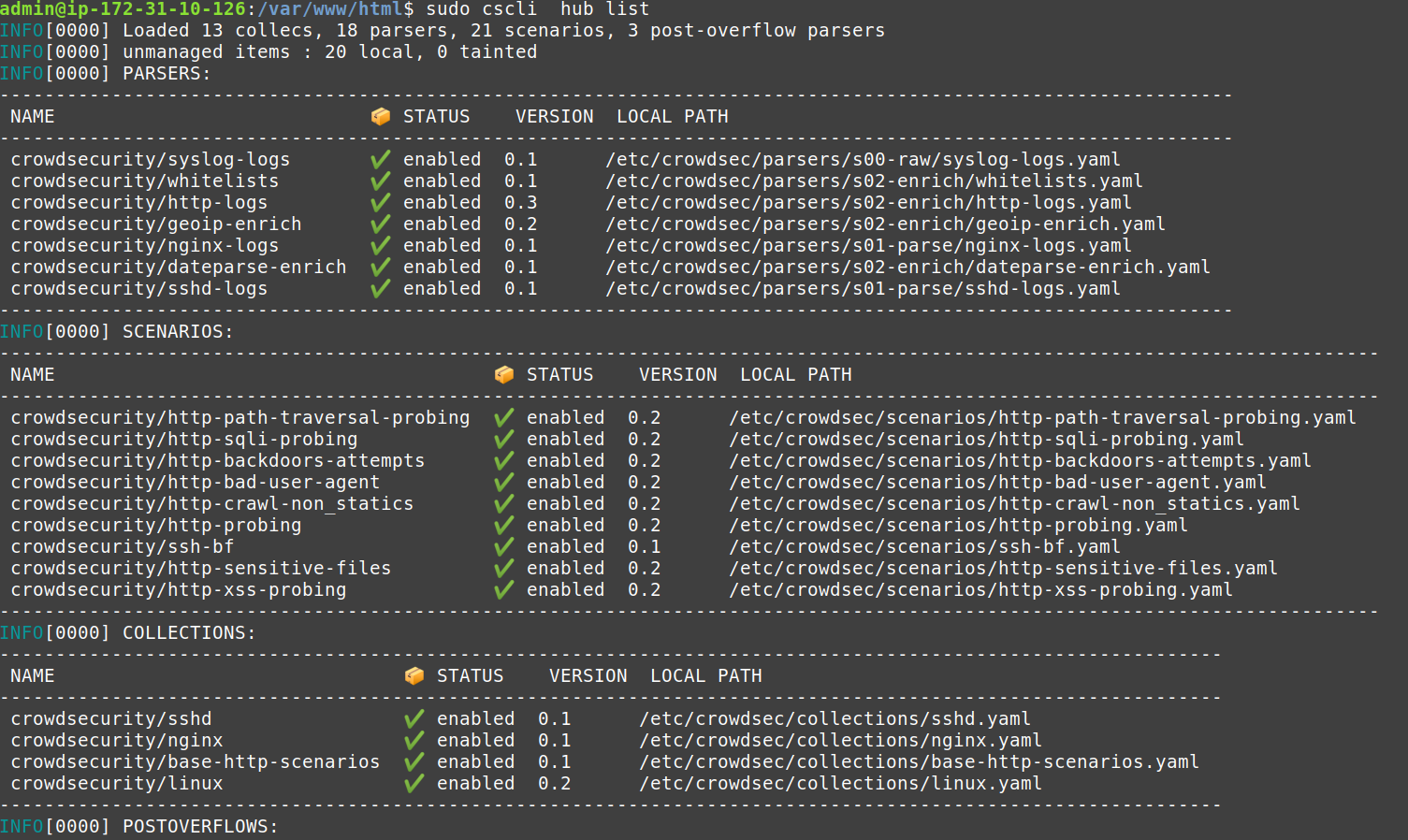

Остается добавить, что cscli также позволяет увидеть, какие конкретно парсеры и сценарии были инсталлированы по умолчанию (cscli hub list):

Хотите знать больше? Добро пожаловать на специализированный курс по реверс-инжинирингу в Otus!

По материалам https://tproger.ru/articles/ddos-ne-vopros-zashhishhaem-internet-proekty-ot-kiberatak/.