Создаём среду для анализа вредоносных программ. Часть 2

Продолжаем разговор о создании среды для анализа вредоносного ПО, который мы начали в предыдущей части статьи. Не пропустите, будет много полезных ссылок!

Настройка Виртуальной Машины

ОЗУ

Я рекомендую использовать минимум, соответствующий требованиям выбранной операционной системы.

ЦП

Параметр “Процессор(ы)” определяет, сколько ядер ЦП будет использовать ВМ. Одного достаточно, но если ваш процессор многоядерный, можно использовать больше, чтобы ускорить работу виртуальной машины.

Сеть

Убедитесь, что выбрали NAT. Так ВМ сможет подключаться к интернету, но не будет видеть устройства настоящей сети и обращаться к другим ВМ, что хорошо с точки зрения безопасности.

Все прочие параметры можно не менять. Хоть этого и не требуется для простой среды анализа вредоносных программ, но вы всё равно можете усилить VirtualBox и не позволить вредоносному ПО понять, что оно находится в ВМ, с помощью загрузчика hfireF0x’s.

Установка Windows

ISO образы Windows 7, 8 и 10 можно найти здесь при наличии действительного ключа продукта (не используйте ключ продукта для активации Windows после установки на VM, иначе вредоносное ПО сможет его украсть; просто не активируйте Windows).

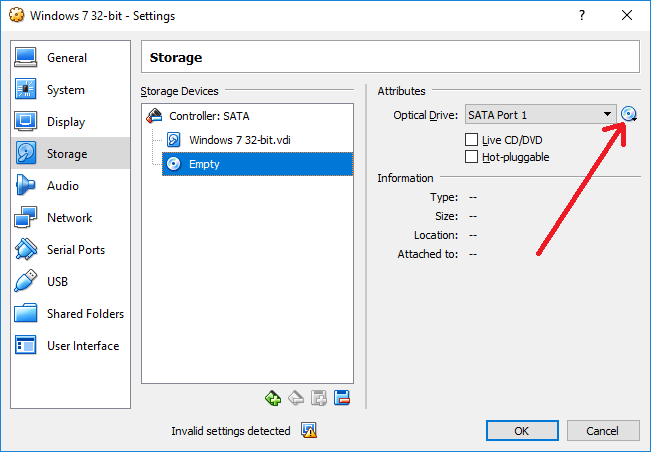

Windows XP не найти на официальном сайте, но, как я понимаю, можно законно скачивать образ Windows с торрентов, если установщик не крякнут и не пропатчен. Просто не активируйте Windows, поскольку вам не нужны никакие преимущества активации для простого запуска вредоносной программы на виртуальной машине. Не нужно монтировать установщик ISO на диск, найдите в параметрах категорию “Storage”, нажмите на иконку CD-диска, рядом с которой написано “Empty”, затем нажмите вторую иконку CD-диска сверху справа и выберите установку ISO.

Когда вы начнёте загружать ВМ, она автоматически сделает это из ISO. Выполните все этапы установки Windows как обычно, только пропустив этап активации. Также стоит изменить название компьютера и имя пользователя, чтобы ВМ была меньше похожа на машину для исследований. Избегайте установки “Guest Additions” — этот инструментарий часто используется вредоносным ПО для определения, запущено ли оно на ВМ.

Когда вы начнёте загружать ВМ, она автоматически сделает это из ISO. Выполните все этапы установки Windows как обычно, только пропустив этап активации. Также стоит изменить название компьютера и имя пользователя, чтобы ВМ была меньше похожа на машину для исследований. Избегайте установки “Guest Additions” — этот инструментарий часто используется вредоносным ПО для определения, запущено ли оно на ВМ.

Настройка Среды

Настало время выбрать и установить ваш инструмент для анализа. Если вы не знаете, что выбрать, вот список того, с чего можно начать:

Настало время выбрать и установить ваш инструмент для анализа. Если вы не знаете, что выбрать, вот список того, с чего можно начать:

Дизассемблеры/Отладчики

OllyDbg WinDbg (установленный как часть Windows SDK) x64Dbg IDA (Freeware Edition) Radare2

Инструменты PE

PE Explorer Explorer Suite PEStudio

Инструменты процессов

Process Hacker ProcMon Process Explorer Process Dump User Mode Process Dumper

Сетевые инструменты

Прочее

HxD (Hex-редактор) PaFish (проверка на обнаружение ВМ) oledump (извлечение макросов из Документов Office) olevba (извлечение VBA-макросов) Strings (извлечение ASCII и юникод-текста из файлов)

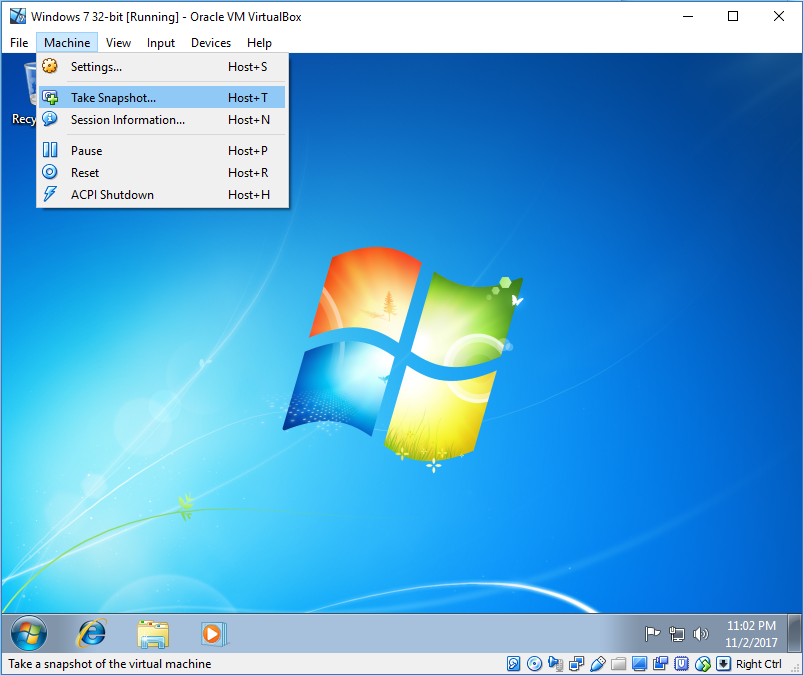

После установки любимых инструментов создайте новый снапшот и можете начинать! Если захотите установить новые инструменты, просто откатитесь до этого снапшота, установите новые инструменты, создайте новый снапшот и удалите старый.

Предупреждения и политика безопасности

Не было зарегистрировано ни единого случая использования эксплойтов нулевого дня для побега вредоносного ПО из виртуальной машины. Поэтому вы в безопасности до тех пор, пока практикуете хорошую гигиену ВМ. Никогда не подключайте USB устройства к виртуальной машине, считайте, что все файлы на ВМ заражены и не выносите их за пределы ВМ, не заходите на серверы внутри инфицированной ВМ.

Будьте осторожней при использовании инструментов вроде “Shared Folders” для переноса файлов между вашим компьютером и ВМ. Всё, что находится в этих папках, может с легкостью быть украдено, инфицировано и уничтожено вредоносной программой в ВМ.

Не запускайте образцы вредоносного ПО, с которым вы не знакомы, на виртуальной машине, подключённой к интернету. Оно сможет запустить DDoS-атаку, хакнуть компьютеры, совершить финансовые махинации с вашего IP-адреса. Ваша входная дверь выглядит гораздо лучше, когда её не пытаются выбить сотрудники правопорядка.

Если внутри ВМ запущен VPN, вредоносная программа может его отключить или обойти, тем самым раскрыв ваш настоящий IP. Преступники обычно не трогают исследователей, но если вы хотите спрятать свой IP-адрес, запустите VPN на самом компьютере, а не внутри ВМ.

Не храните исполняемые образцы вредоносных программ, которые можно запустить случайно. Переименуйте их во что-то неисполняемое (например .bin или .malware) перед тем, как они попадут на ваш компьютер или храните их на веб-сервере в неисполняемой директории.

Всё, что хранится внутри ВМ (скорее всего), будет украдено вредоносной программой, которую вы запускаете, поэтому будьте здравомыслящими.

Используйте снапшоты для сохранения прогресса во время анализа. Если вы делаете заметки внутри ВМ, после чего она крашится или шифруется вирусом-вымогателем, без бэкапа все данные будут потеряны.

Антивирусы будут сканировать и удалять все неисполняемые образцы вредоносного ПО или даже ваши заметки, если они соответствуют вредоносным сигнатурам. Поэтому добавьте папку, в которой вы сохраняете исследование, в белый список.

На этом пока всё. Узнать больше вы сможете на курсе «Реверс-инжиниринг»! Записывайтесь в группу и оставляйте свои комментарии!