Анализ уязвимости DNS Resolver

Дыра в DNS-преобразователе (DNS Resolver) способна привести к отказу в обслуживании Linux (denial-of-service). Давайте рассмотрим эту уязвимость подробнее.

Уязвимость DNS Resolver была обнаружена в 2017 году в systemd и получила идентификатор CVE-2017-15908. Исследователи, нашедшие брешь, сразу сообщили соответствующим вендорам. Своевременная реакция позволила предотвратить широкое распространение атаки, а множество Linux-дистрибутивов получило патчи.

Но даже сейчас, спустя несколько лет, анализ уязвимости вызывает интерес со стороны всех, кто интересуется Linux-безопасностью.

Суть проблемы

Уязвимую систему заставляют отправлять на DNS-сервер злоумышленников DNS-запрос. Далее возвращается специально обработанный запрос, который, в свою очередь, заставляет systemd запускать бесконечный цикл, нагружающий центральный процессор системы до 100 %.

На самом деле, заставить машину пользователя отправить запрос на контролируемый DNS-сервер относительно несложно, причём для этого существует много способов. Один из них — заманить пользователя на скомпрометированную web-страницу. Добиться этого можно посредством той же социальной инженерии.

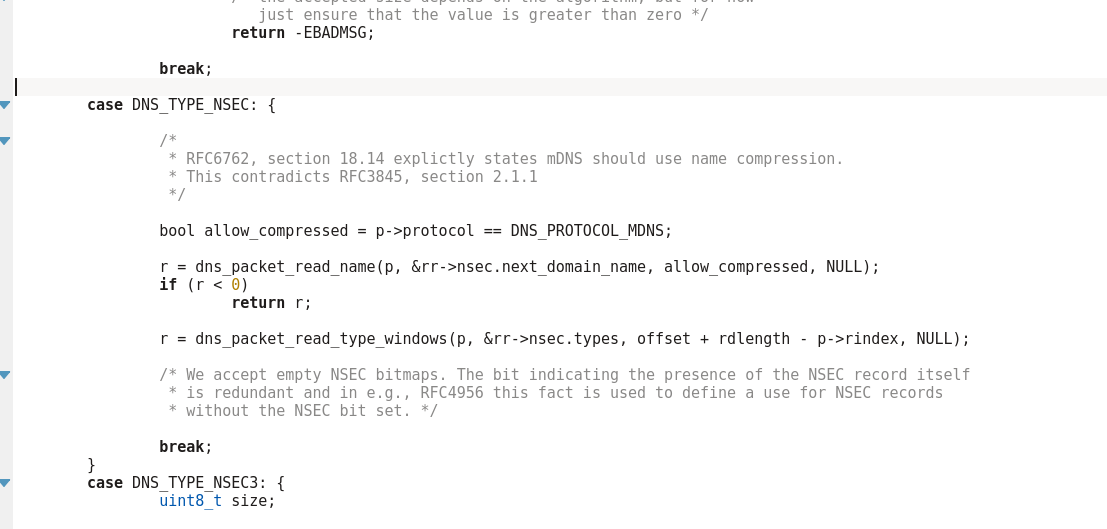

Как известно, за время существования DNS в эту систему было добавлено множество функций, которые повышают безопасность. Но иногда, пытаясь сделать что-то лучше и безопаснее, мы сами создаём условия для возникновения проблемы. Например, одним из новых типов записей ресурсов, который добавили в DNS Security Extensions (DNSSEC), стал NSEC (Next Secure). Найденная уязвимость как раз и относится к NSEC, т. к. она заключалась в обработке битов, которые представляют псевдотипы в битовой карте NSEC.

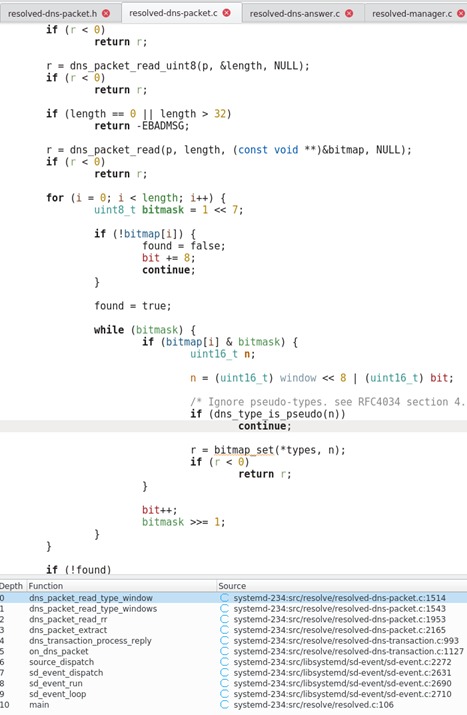

Посмотрим на рисунок ниже — там изображены стековый кадр и раздел кода. В стековом кадре выделенная строка continue показывает, где конкретно while переходит в бесконечный цикл. При этом реализация

Следует заметить, что вышеуказанная функция

Proof-of-concept

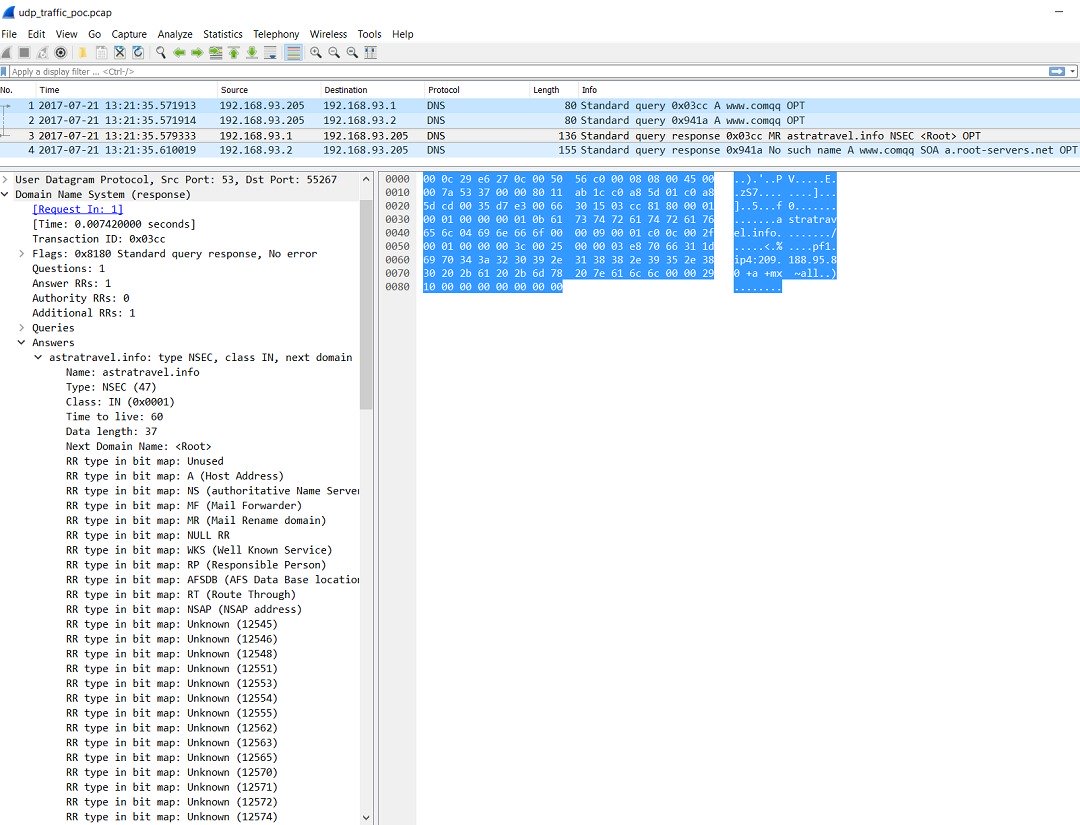

Для тестирования уязвимости исследователи создали специальный DNS-сервер, который отправлял злонамеренно сформированные ответы. Каждый из отчётов содержал NSEC-запись, которая предназначалась для запуска уязвимости:

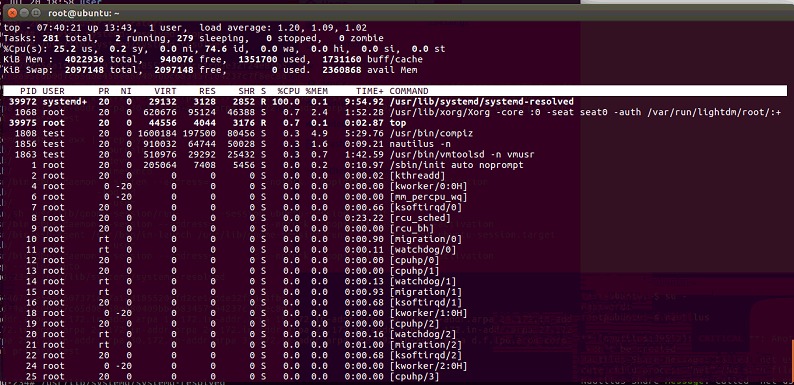

Как только Linux-система, использующая systemd для преобразования DNS, получает специально созданный пакет, загрузка центрального процессора достигает 100 %:

Источник — «systemd Vulnerability Leads to Denial of Service on Linux».