Магия виртуализации: установка Proxmox VE

Виртуализация помогает максимально абстрагироваться от физического оборудования, защитить критичные сервисы, а также легко восстановить работу даже при серьёзных сбоях. Мы получаем повышение отказоустойчивости сервисов и развёрнутых приложений, в том числе и за счёт возможности иметь несколько запущенных копий одного сервера.

Приступим к установке Proxmox VE

Как правило, установка проблем не вызывает: 1. Качаем актуальную версию с официального сайта. 2. Записываем образ на внешний носитель посредством Win32DiskImager (в Linux применяется команда dd). 3. Загружаем сервер с носителя.

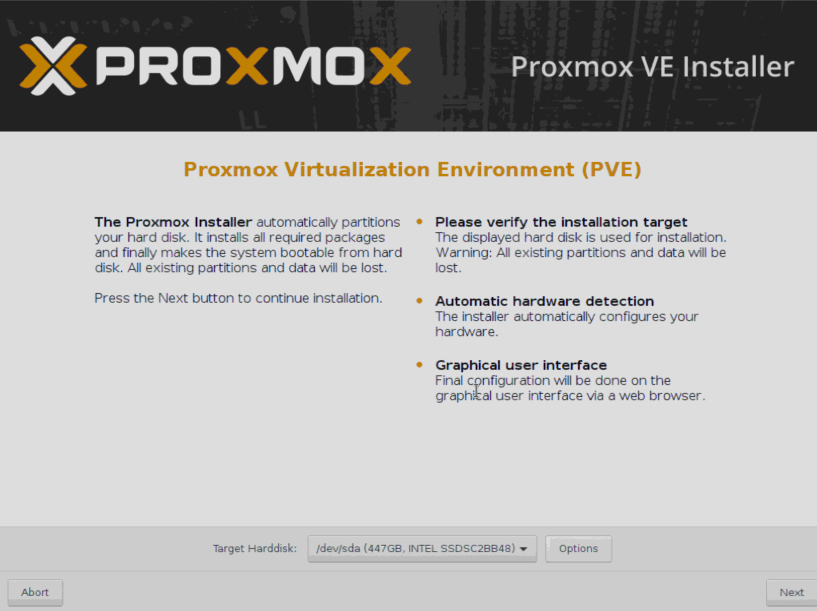

Программа установки задаст вам всего пару вопросов. При этом пользователю необходимо: 1.Выбрать диск, куда будет осуществляться установка. В разделе «Options» вы можете отметить дополнительные параметры разметки.

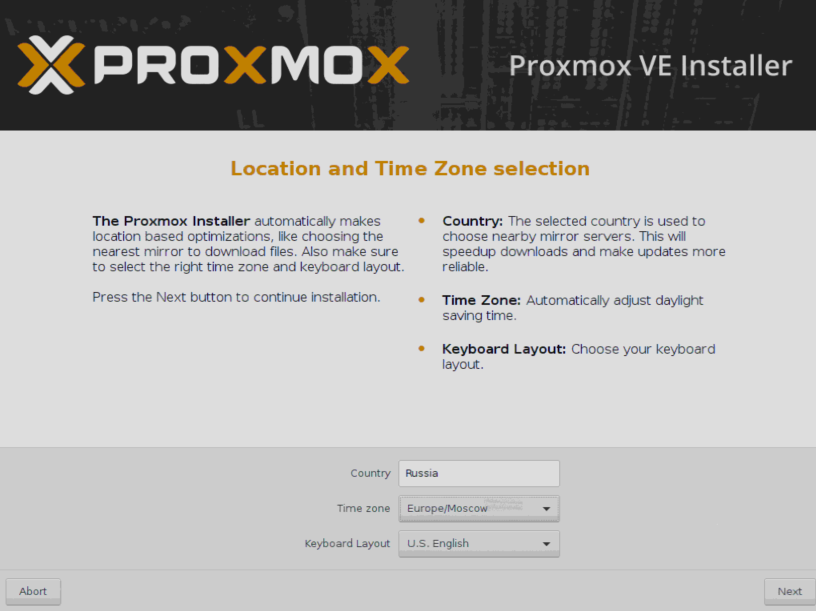

2.Задать региональные настройки.

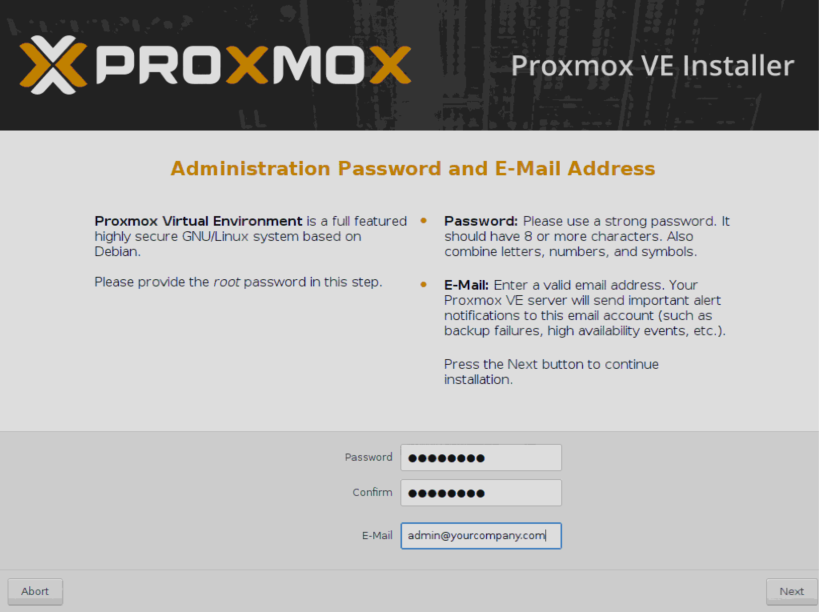

3.Указать пароль, который станет применяться для авторизации root-пользователя и e-mail администратора.

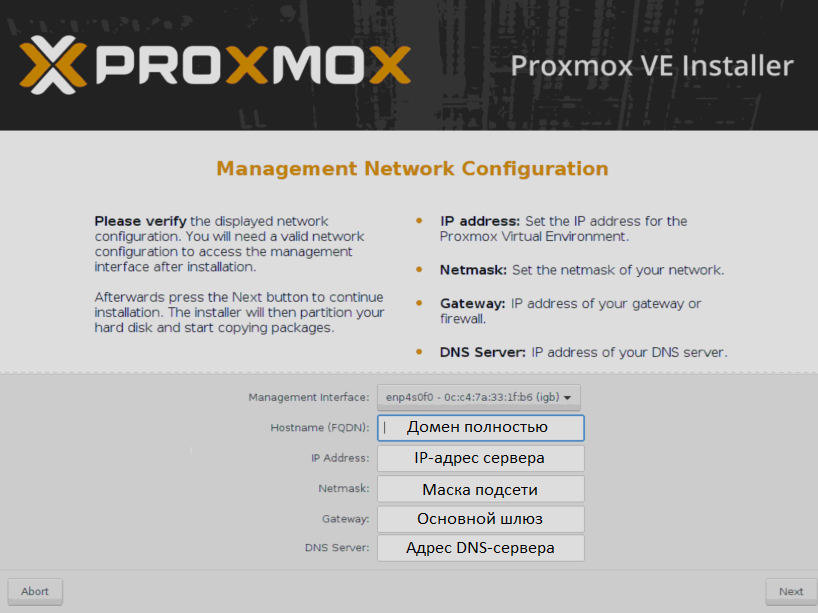

4.Указать сетевые настройки. FQDN — полностью определённое имя домена, к примеру, node1.yourcompany.com.

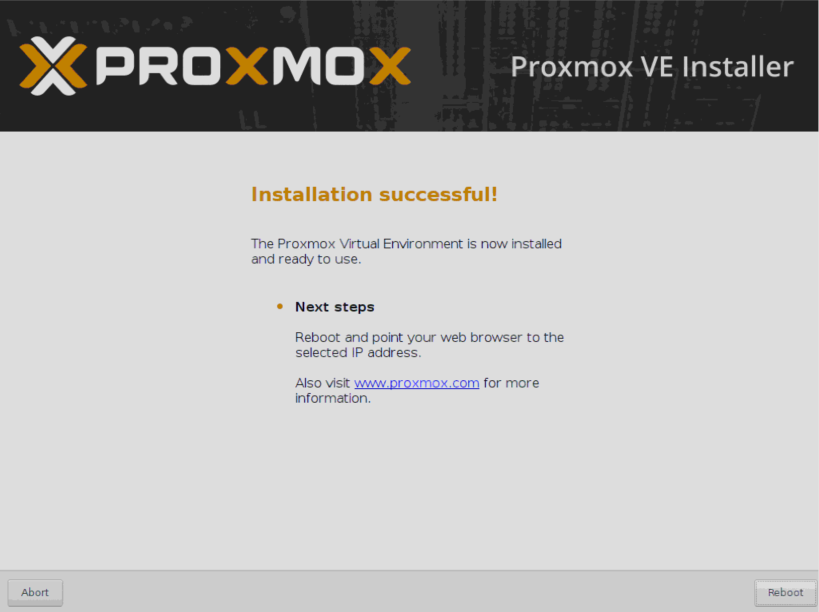

5.Выполнить перезагрузку сервера кнопкой Reboot.

В результате по адресу https://IP_адрес_сервера:8006 станет доступен веб-интерфейс управления.

После установки Proxmox нужно сделать несколько важных вещей:

1.Обновить систему до актуальной версии. Для отключения получения обновлений из платного репозитория нужно открыть консоль и отредактировать конфигурационный файл apt (nano /etc/apt/sources.list.d/pve-enterprise.list), поставив перед единственной строкой в этом файле символ «#». Далее можно выполнять обновление источников командой apt update. Для обновления всех пакетов используем команду apt -y upgrade.

2.Подумать о безопасности. Среди рекомендаций — установка утилиты Fail2Ban, которая защищает от атак по методу перебора паролей. Для установки открываем консоль сервера через SSH либо веб-интерфейс, обновляем источники пакетов командой apt updat, устанавливаем Fail2Ban командой apt install fail2ban, а потом открываем конфигурацию программы на редактирование. Нас интересует файл nano /etc/fail2ban/jail.conf. В нём нужно поменять переменные bantime (число секунд на которые заблокируется злоумышленник) и maxretry (число попыток ввода пароля/логина) для каждого сервиса.

Далее останется перезапустить службу командой systemctl restart fail2ban и проверить статус её работы:

fail2ban-client -v status sshd

Ответ будет примерно следующим:

root@hypervisor:~# fail2ban-client -v status sshd INFO Loading configs for fail2ban under /etc/fail2ban INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Loading files: ['/etc/fail2ban/fail2ban.conf'] INFO Using socket file /var/run/fail2ban/fail2ban.sock Status for the jail: sshd |- Filter | |- Currently failed: 3 | |- Total failed: 4249 | `- File list: /var/log/auth.log `- Actions |- Currently banned: 0 |- Total banned: 410 `- Banned IP list:

Также можно закрыть от атак веб-интерфейс, создав соответствующее правило, но об этом лучше почитать в официальной документации Fail2Ban.

Итак, Proxmox установлен и готов к созданию новых машин. Тем не менее перед продолжением работы рекомендуется выполнить ряд настроек, о которых мы поговорим в следующей части нашей статьи.

Источник — блог компании Selectel.