AlienVault: убежище инопланетян или полезный инструмент?

OSSIM — комплексная система безопасности. Приятно, что Open Source. Есть и платная версия (всем, кому интересно, сюда). И, конечно, такой инструмент очень любит ресурсы. Ниже приведена рабочая конфигурация.

Выделенные мощности: • Количество vSocket – 6 • Количество ядер на vSocket – 6 • RAM – 16 GB • Объём жёсткого диска – 160 GB • Количество сетевых интерфейсов – 3: — eth0 - Local — eth1 - span (Promiscuous mode) — eth2 - span (Promiscuous mode)

Установленная ОС — Debian 8.10 базовый образ, поставляется с системой.

Настройки сетевых интерфейсов: • eth0 (local) - 192.168.123.12 Management • eth1(SPAN) - Network Monitoring • eth2(SPAN) - 192.168.123.123 Log Collection & Scanning

Используется базовый образ AlienVault OSSIM

OSSIM «из коробки» включает в себя функционал: • Сбор, анализ и корреляция событий — SIEM • Хостовая система обнаружения вторжений (HIDS) — OSSEC • Сетевая система обнаружения вторжений (NIDS) — Suricata • Беспроводная система обнаружения вторжений (WIDS) — Kismet • Мониторинг узлов сети — Nagios • Анализ сетевых аномалий – P0f, PADS, FProbe, Arpwatch и др. • Сканер уязвимостей – OpenVAS • Система обмена информацией об угрозах между пользователями OSSIM — OTX

Описание сервиса

AlienVault — OSSIM (Open Source Security Information Management) — система управления, контроля и обеспечения информационной безопасности. Настраивается из коробки, собственно качаем образ разворачиваем.

Есть несколько нюансов. Сервис должен иметь несколько интерфейсов. В моём случае 3 — 2 из них работают в неразборчивом режиме (если кратко, то это когда плата принимает весь трафик независимо от того, кому он принадлежит, подробней тут).

Я настраивал на esx 6.0, в сети есть несколько устаревших инструкций, но проблем не составит настроить по ним. Можно установить клиента для мониторинга ossec. Тоже Open Source, имеет свой собственный сервер, вообще можно отдельно про него написать как-нибудь (если интересно, напишите в комментариях). Поинтересоваться можно тут.

Управляется всё это через веб-интерфейс с большим количеством настроек

1 — Переходим по ссылке https://адрес_сервера/ 2 — Вводим логин и пароль:

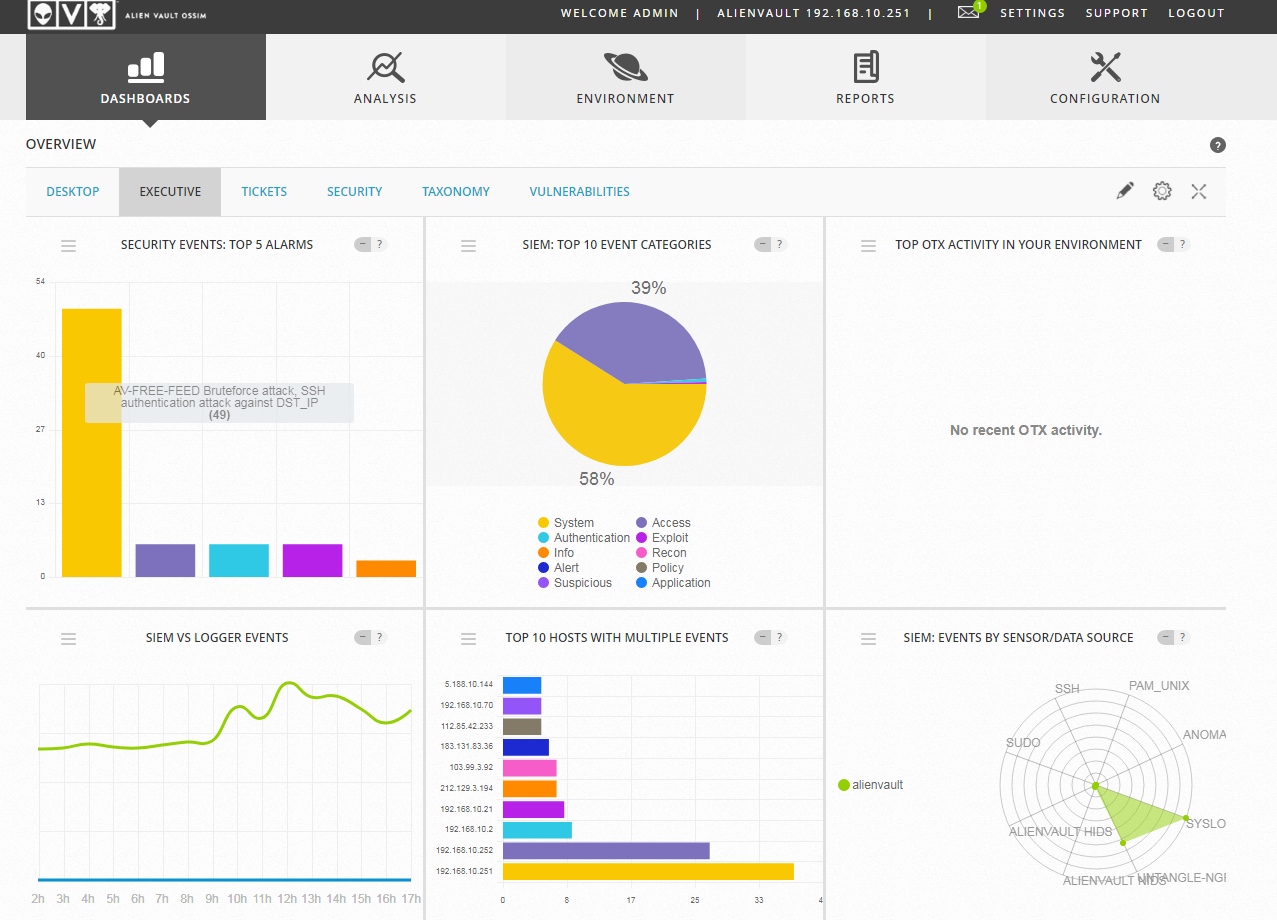

3 — Попадаем в панель мониторинга Dashboard:

Для удобства выведена обобщённая информация о событиях:

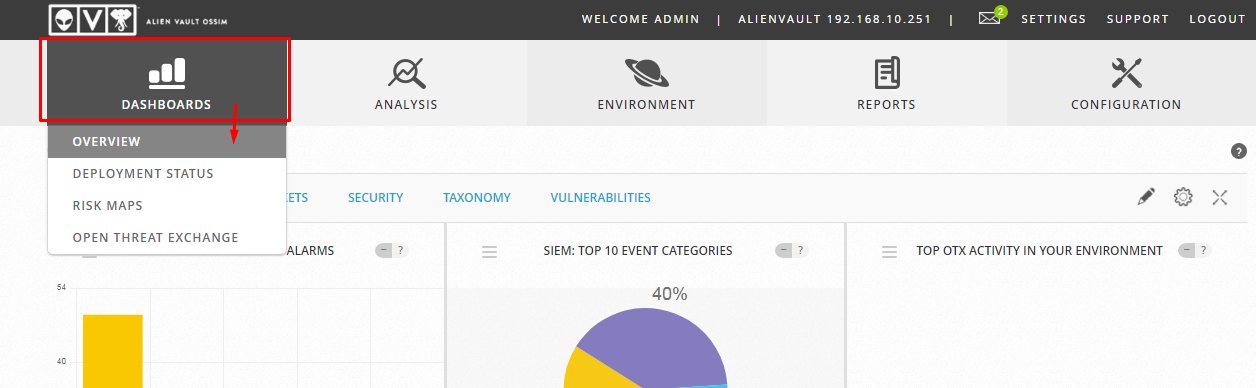

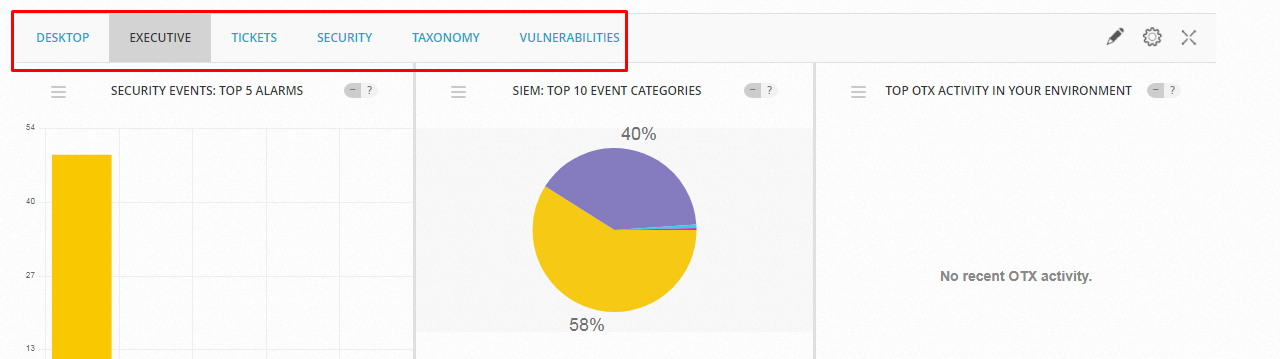

Есть возможность просмотреть информацию по разным типам событий:

Есть возможность просмотреть информацию по разным типам событий:

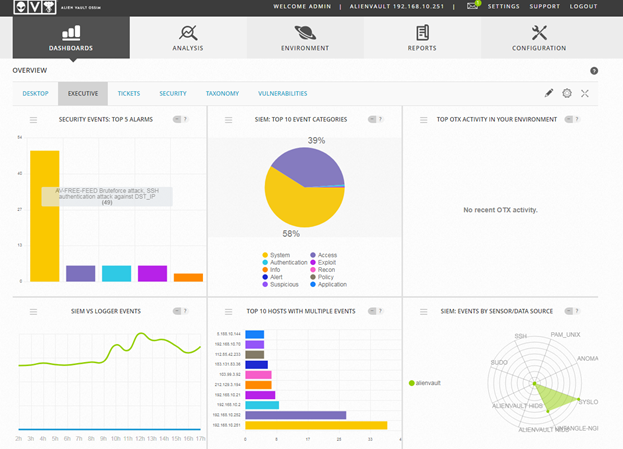

Executive – информация о событиях, их количестве, топ хостов генерирующих события:

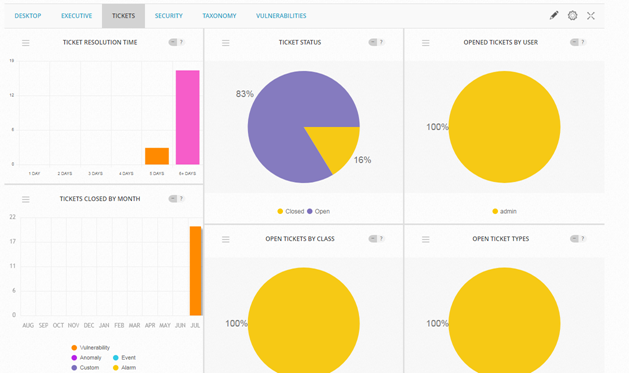

Tickets – система не только логирует события но и вешает тикеты, которые предполагают какую-то реакцию:

Security – описывает топ событий безопасности, некорректный ввод пароля, неправильный логин и похожие события:

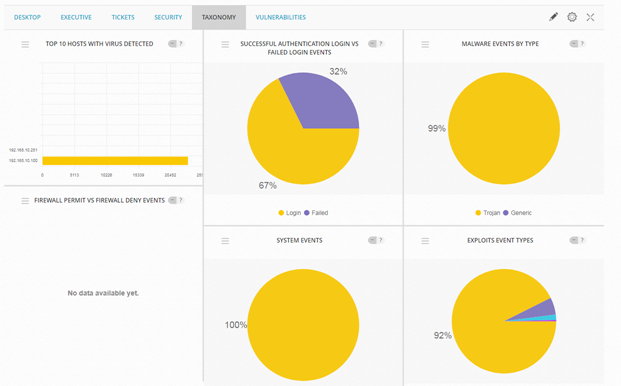

Taxonomy – вирусная активность:

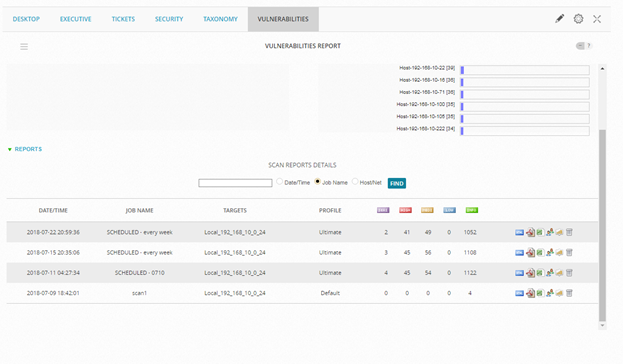

Vulnerabilities – Уязвимости, выявленные сканером как реалтайм, так и шедулером:

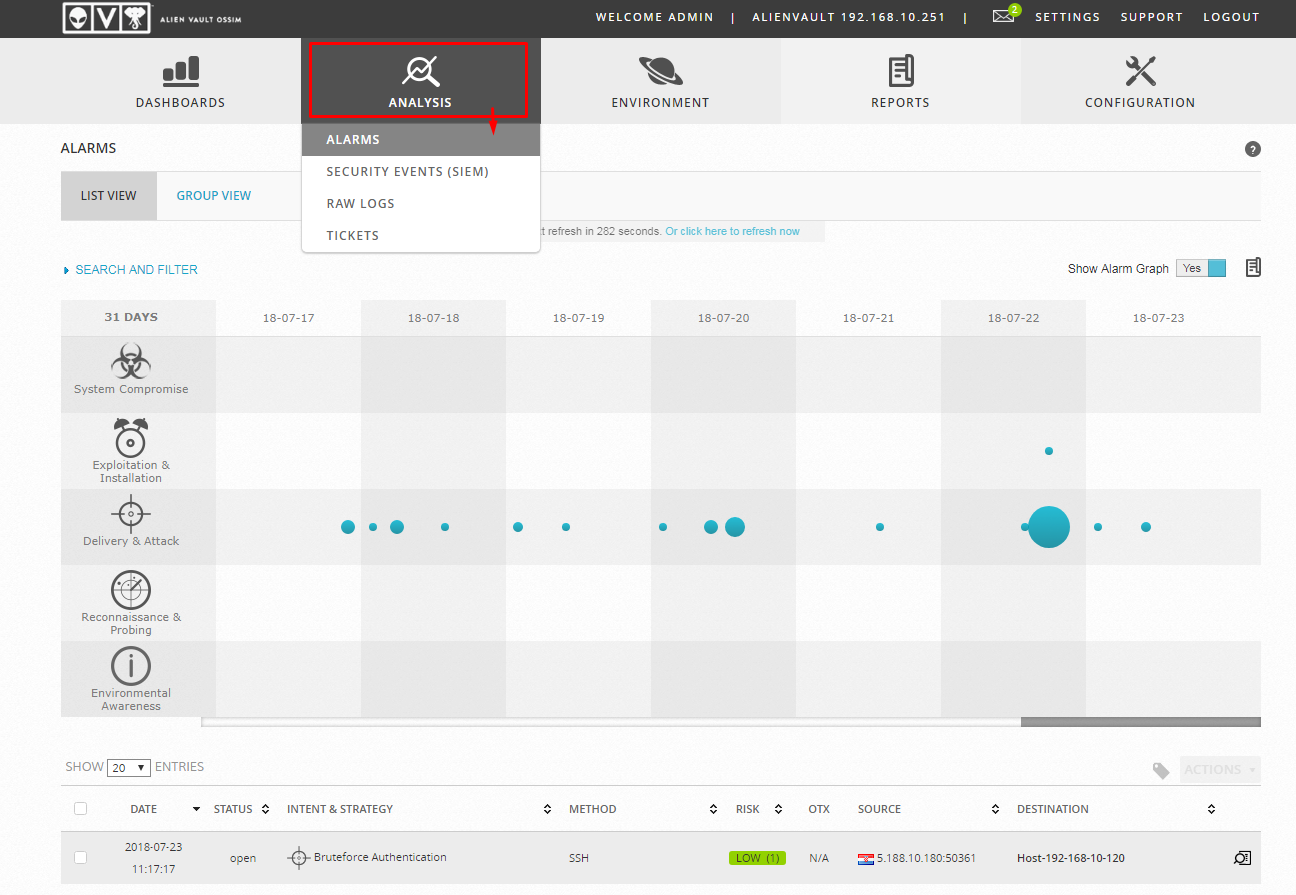

4 — Cистема анализа трафика Analysis:

Вкладка Alarms:

Обновляется каждые 5 минут. Показывает атаки, уязвимости, внедрения и т.п. события. События берёт с интерфейсов eth0 eth1 eth2, клиентов ossec и логов при условии, что плагин будет понимать событие.

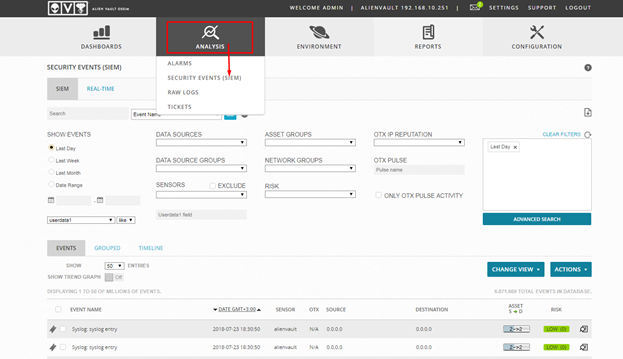

Вкладка SECURITY EVENTS (SIEM) — фильтр событий безопасности. Также здесь можно найти интересующее событие и допуски события уровню безопасности.

5 — Вкладка Environment:

ASSETS & GROUPS – устройства и группы устройств VULNERABILITIES – информация о уязвимостях NETFLOW – типы трафика и их объём TRAFFIC CAPTURE - захват трафика DETECTION – информация об установленных клиентах ossec их статус и возможность добавить, перезагрузить, проверить некоторые файлы и т.п. действия. Также здесь есть конфигурационные файлы мониторингов, управление службами мониторинга (старт/стоп).

6 — Reports — отчёты в разных форматах.

7 — Configuration:

Administrations – конфигурирование сервера. DEPLOYMENT – Информация о состоянии сервера, сенсоров. Возможность посмотреть нагрузку на сервер, занятое дисковое пространство.

Вывод

После нескольких месяцев эксплуатации могу сказать, что продукт крайне полезный. Можно узнать о своей сети много интересного. Пробуйте и задавайте вопросы в комментариях: чем смогу, помогу!