Динамический анализ кода DAST

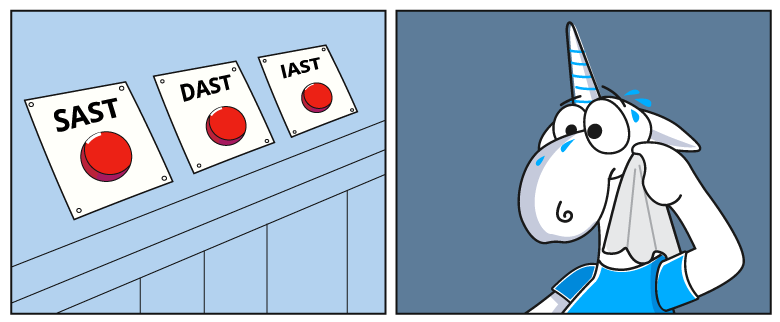

В процессе трансформации DevOps в DevSecOps не обойтись без применения специальных подходов. Про SAST мы уже рассказывали, на очереди DAST.

На практике динамические анализаторы кода позволяют находить такие уязвимости, как переполнение буфера, SQL-инъекции и так далее, причем происходит все по методу черного ящика. По сути, само использование DAST -- это уже существенный шаг в сторону DevSecOps-практик.

Говоря об инструментах динамического анализа, следует сказать, что это, по сути, некая имитация работы пользователя с программным приложением. Когда речь идет о web-приложении, отправляются запросы, имитируется работа клиента, кликаются кнопки на фронтенде, посылаются искусственные данные из формы: скобки, кавычки, символы в различных кодировках. Задача -- посмотреть, каким образом приложение функционирует и обрабатывает внешние данные.

Система дает возможность проверять шаблонные уязвимости в Open Source. При этом DAST ведь "не знает", какой Open Source мы применяем, поэтому просто кидает «зловредные» паттерны, анализируя ответы сервера. И тут надо быть внимательным, т. к. если тест безопасности проводится на том же стенде, на котором работают тестировщики, возможны неприятные последствия. Среди возможных нюансов:

- Высокая нагрузка на сервер и сеть.

- Отсутствие интеграций.

- Вероятность изменения настроек анализируемого программного приложения.

- Отсутствие поддержки нужных технологий.

- Сложность настройки.

Таким образом, возможные риски надо учитывать. Идеальный вариант -- отдельный стенд для тестирования безопасности, изолированный от прочего окружения.

Важно учесть и тот факт, что это можно применять в качестве аналога нагрузочного тестирования. Например, на 1-ом этапе вы можете включить динамический сканер в 10 и более потоков чтобы узнать, что получится -- практика показывает, что ничего хорошего.

Ресурсы DAST

Пример ресурсов для использования:

Тут отдельно можно выделить Burp Suite — не что иное, как "швейцарский нож", известный практически любому специалисту по информационной безопасности. Он очень удобен, его применяют многие. Очень рекомендуется к применению.

По материалам https://habr.com/ru/company/oleg-bunin/blog/448488/.

Хотите знать больше? Добро пожаловать на курс DevSecOps!