Безопасность в Kubernetes: Container Runtime Security

Продолжаем обзор выступления Дмитрия Лазаренко, руководителя PaaS-направления в Mail.Ru Cloud Solutions. Тема сегодняшней статьи — Container Runtime Security.

Предыдущие статьи: 1. Безопасность в Kubernetes. Docker Image Security. 2. Безопасность в Kubernetes: Host Level Security.

Итак, вы настроили всё на хост-машине, проверили Docker Images, но всё равно есть вероятность, что появится какой-то эксплойт, о котором вы не знаете, то есть вас могут хакнуть. Невозможно гарантировать защиту только за счёт исключения известных уязвимостей — есть и неизвестные уязвимости, уязвимости нулевого дня.

Что следует делать: 1. Создать среду, в которой максимально всё ограничено. 2. Всё, что выходит за рамки дозволенного и не находится в white-листе, будет вызывать Alarm администратору либо блокировку.

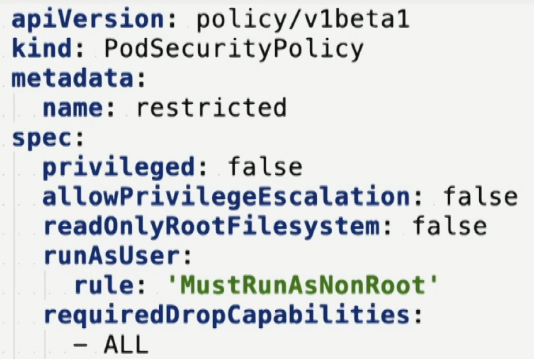

Хорошая новость заключается в том, что всё это можно делать в Kubernetes. Для этого есть разные механизмы, например Pod Security Policies. Все контейнеры и поды, которые деплоятся, запускаются не под рутом, они не могут писать в файловую корневую систему — в общем, это всё настроить не проблема.

Есть и более параноидальные штуки, например, обязательный контроль доступа в SELinux (Mandatory aсcess control). Одна из его проблем — он очень сложный, низкоуровневый и настройка — это большая боль. Также тут стоит упомянуть AppArmor — это лайт-версия SELinux (он уже проще по настройке).

Существуют и техники Sandboxing’a с политиками (seccomp-bpf), но они тоже низкоуровневые, потому что приходится определять, какие системные вызовы вызывать можно, а какие нет. В итоге процесс, который попытается выполнить недозволенные действия, просто будет потушен.

Что делать, если мы хотим выполнять настройки на верхнем уровне?

Этот вопрос уже решается другими инструментами, не входящими в Kubernetes. Существует такая технология — Sysdig Falco — она позволяет реализовать умную безопасность, то есть безопасность на уровне информационных потоков, к слову, достаточно высокоуровневую.

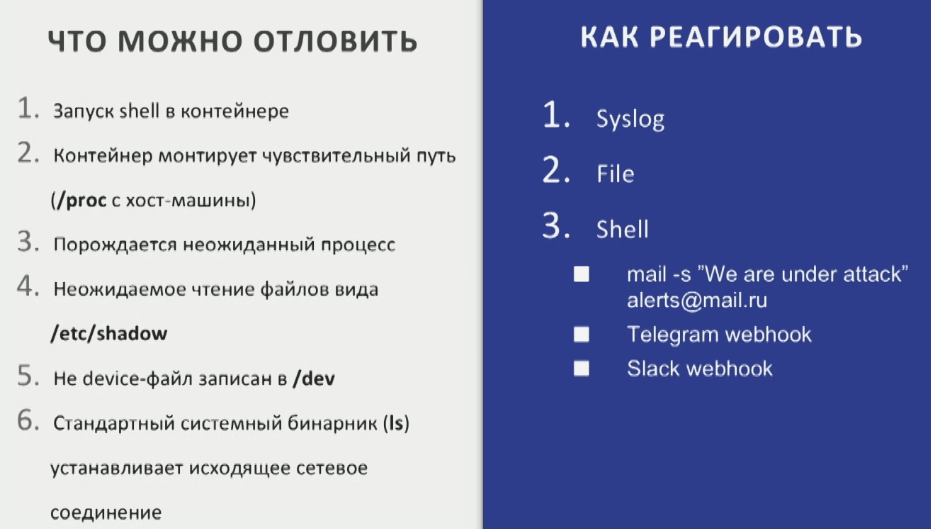

Технология весьма хороша. По умолчанию она не запрещающая, но можно настроить нужный вам пайплайн. Вы настраиваете декларативно правила, создавая некий White-лист действий: — какие процессы/команды могут быть запущены в Docker-контейнере; — какие процессы могут устанавливать исходящие соединения или принимать входящие; — какие порты могут слушаться; — в какие файлы и папки можно писать; — какие вызовы ядра Linux могут выполняться.

Что можно таким образом отловить и как реагировать:

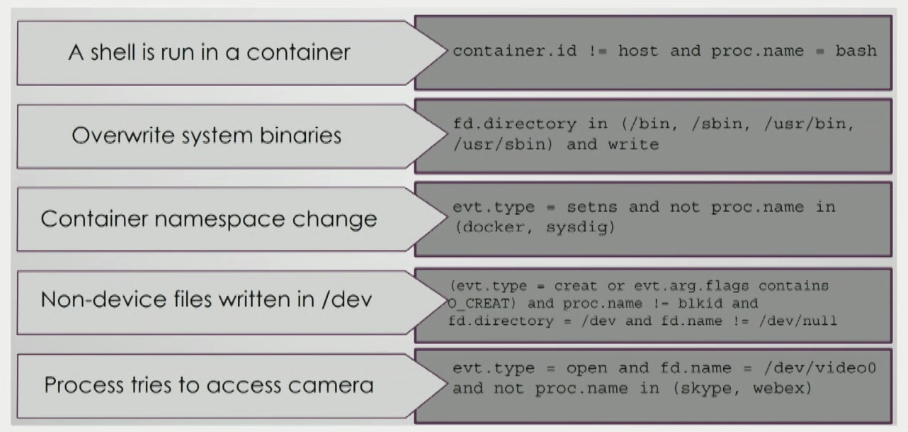

Теперь давайте посмотрим, как это настраивается. В принципе, правила достаточно простые:

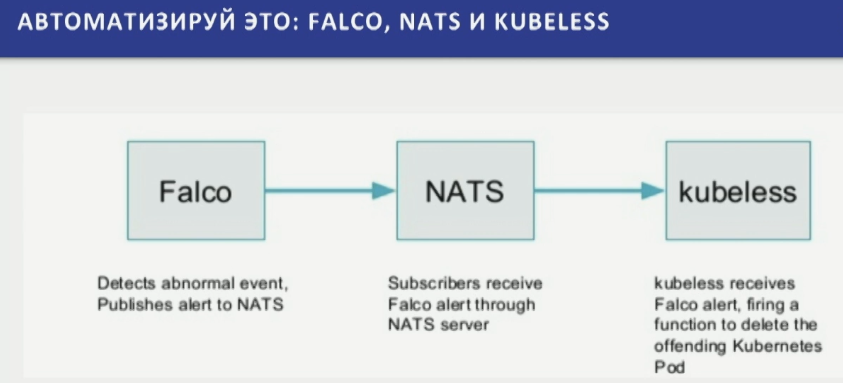

Но можно сделать ещё круче, организовав полностью автоматизированный пайплайн:

Что здесь происходит? Если Falco обнаружит критическую активность, он может записать сообщение в шину данных или в Message queue типа NUTS (стандартный Message queue в Kubernetes), а на этот Message queue будет подписан какой-то процесс, например, kubeless, который удалит подозрительные поды. Вот так. И даже существует проектик, который позволяет это сделать, — держите ссылку на GitHub.

Что же, на этом всё, на очереди сетевая безопасность в Kubernetes, следите за новостями!