Автор статьи: Артём Куличкин, Руководитель информационной безопасности группы компаний

Информационные угрозы становятся все более изощренными и это факт, управление информационной безопасностью становится одной из ключевых задач компании. Для директоров по информационной безопасности (CISO) выстраивание эффективной стратегии безопасности требует глубокого анализа, продуманных решений и постоянного мониторинга мира ИБ. В статье мы рассмотрим основные компоненты управления информационной безопасностью в компании, включая оценку рисков, внедрение политик безопасности, обучение персонала и использование современных технологий.

Оценка рисков

Первая ступень на пути к успешному управлению ИБ заключается в четкой оценке активов. Компании необходимо регулярно проводить аудит своей информационной инфраструктуры, идентифицируя все активы, возможные уязвимости и их приоритет. Этот процесс включает в себя анализ имеющихся активов, данные о клиентах и сотрудниках, а также критически важные активы и бизнес-процессы. Основной целью является понимание и предугадывание того, какие угрозы могут возникнуть, как они могут повлиять на компанию и какие ресурсы необходимы для их предотвращения.

Оценка рисков должна основываться не только на потенциальных угрозах, но также учитывать вероятность их возникновения и последствия — так напишут нам в книгах, но в реальности все немного иначе. Здесь играет большую роль намеренность и опыт. Это помогает использовать ресурсы более эффективно, принимая во внимание как финансовые затраты, так и возможные репутационные потери.

Разработка и внедрение политик безопасности

После проведения инвентаризации активов и оценки рисков следующим шагом является разработка четких политик безопасности. Политики должны охватывать все аспекты информационной безопасности — от методов защиты данных и контроля доступа до правил использования корпоративных устройств и удаленной работы.

Важно, чтобы политики были не только прописаны в документах, но и внедрены в повседневную практику компании. Для этого необходимо проводить регулярные обновления и пересмотры политик, основываясь на результатах аудита, изменениях законодательства и новых угрозах. Более того, каждая политика должна иметь механизмы измерения ее эффективности, что позволит в дальнейшем корректировать действия и улучшать защиту. В идеальной картине мира сначала должен быть налажен процесс соблюдения негласной политики информационной безопасности, а потом плавно перенести её на бумагу.

Обучение и воспитание культуры безопасности

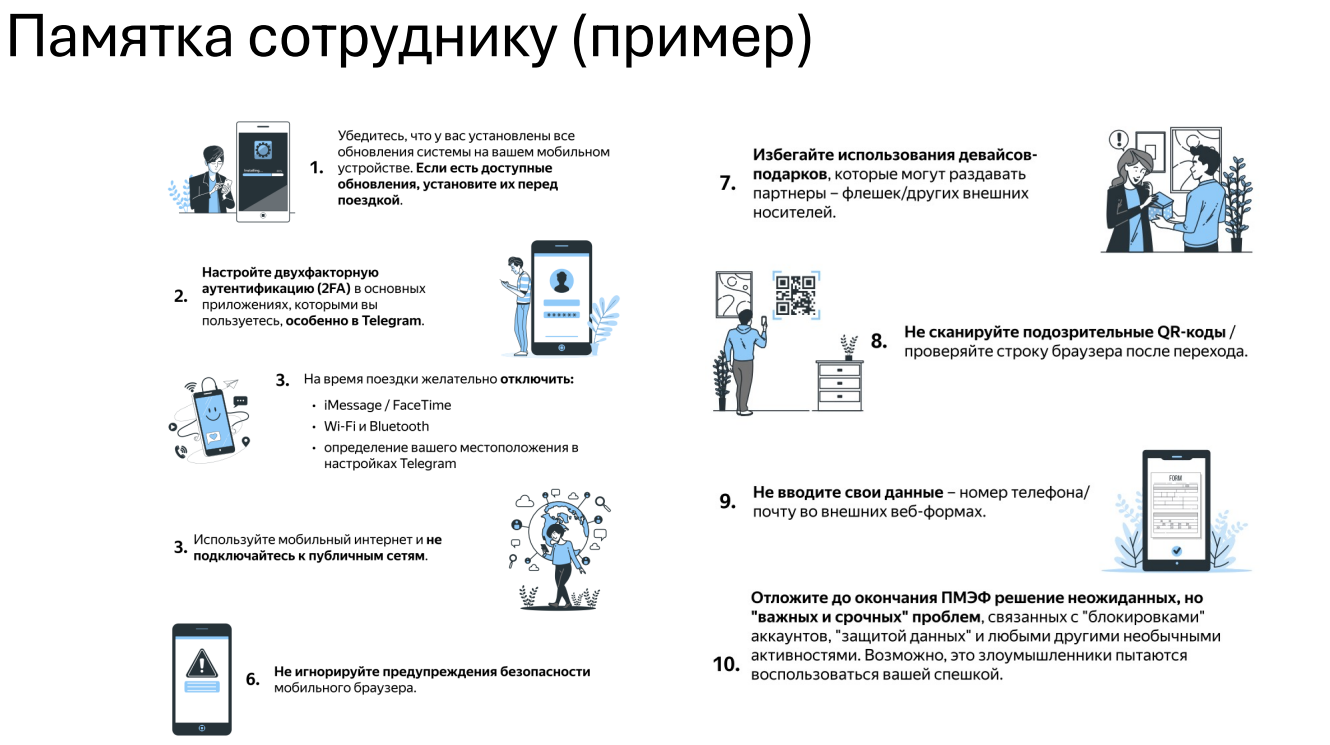

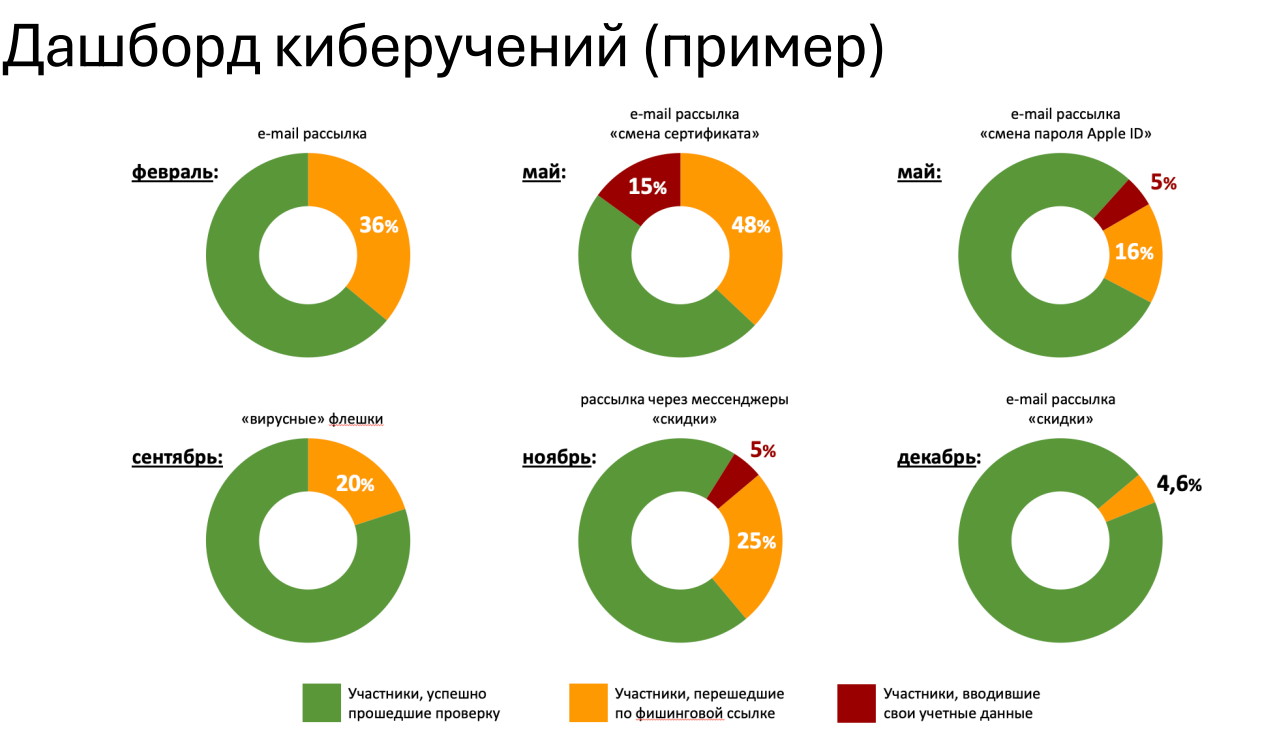

Следующий важный аспект управления информационной безопасностью — это обучение персонала. Люди часто являются самой уязвимой частью системы безопасности компании. Поэтому важно не только обучать сотрудников основам ИБ, но и формировать в них культуру безопасности. Это включает в себя понимание угроз, осознание важности соблюдения политик безопасности и активно вовлечен в поддержку мер защиты. Хорошая практика в виде игры с работниками пропагандировать кибергигиену, например, кто больше распознал фишинга попадает в топ рейтинга.

Рекомендовано проводить регулярные тренинги, семинары и симуляции атак (например, фишинговые атаки) для повышения осведомленности сотрудников о безопасности. Чем больше знаний и умений имеет работник, тем меньше вероятность успешной атаки у хакера.

Процессные и технологические решения для защиты информации

Люди, технологии и процессы играют ключевую роль в обеспечении ИБ. Инвестиции в современные системы защиты IPS/IDS, SIEM, SOAR, антивирусные программы, средства шифрования и другие инструменты безопасности — это необходимость для любой компании, которая заботится о своей безопасности. В зависимости от направления деятельности компании эти инструменты меняют приоритет значимости. Например, в компаниях где приоритетна конфиденциальность важно внедрять DLP, а для бизнеса этот приоритет немного другой ближе к доступности. Хотя понятное дело, что информационная безопасность стремиться защитить все три аспекта конфиденциальность целостность и доступность, последнее ближе к ИТ, Disaster Recovery, правильной архитектуре информационных систем и тд. Корпоративные сети и устройства должны быть защищены многоуровневыми системами безопасности (включая сетевой мониторинг, системы обнаружения вторжений и реагирование на них), разные контуры и VLAN чтобы минимизировать риски или хотя бы замедлить атакующего выиграв время на реагирование.

Также стоит обратить внимание на использование решений на основе искусственного интеллекта и машинного обучения, которого пока не существует. Эти технологии способны анализировать большие объемы данных и выявлять аномалии, что существенно ускоряет процесс обнаружения угроз. Есть что-то похожее называется User and Entity Behavior Analytics (UEBA) — технология выявления киберугроз, основанная на анализе поведения пользователей. Но это просто частотный анализ событий и никаких чудес.

Мониторинг и реагирование на инциденты

Не менее важным элементом управления информационной безопасностью является система мониторинга и реагирования на инциденты. Компании следует разработать алгоритм для быстрого реагирования на инциденты безопасности, чтобы минимизировать ущерб в случае атаки. Это включает в себя создание инцидентных команд, ответственных за оперативное решение проблем, а также наличие четкого плана действий при возникновении инцидента.

Регулярные тестирования и симуляции инцидентов помогут проверить готовность команды и выявить слабые места в процессе реагирования. Важно, чтобы компания была готова не только к предотвращению угроз, но и к их устранению, если они все же произойдут. Здесь написал максимально поверхностно, так как это целый пласт информации (возможно, ваш выбор — вообще SOC на аутсорс), может быть напишу об этом в следующей статье.

Заключение

Управление информационной безопасностью — это интересный и многогранный процесс, требующий внимания, времени и ресурсов. Однако, принимая во внимание современные угрозы и риски, компании просто необходимы обстоятельные и обоснованные подходы к решению этой задачи.

Руководители по информационной безопасности должны быть готовы не только разрабатывать и внедрять стратегии, но и выстраивать эффективную коммуникацию с руководителями других подразделений, чтобы обеспечить понимание важности ИБ на уровне всей организации. Успех в данной области определяется не только технологическими решениями, но и человеческим фактором — осознанием, обучением и вовлечением сотрудников в поддержание безопасной среды. Смысл этого абзаца в том, чтобы службу информационной безопасности не боялись, а наоборот, обращались за помощью/консультацией по любому вопросу, в том числе и личному, например — как обезопасить свой личный аккаунт на гос. услугах или удалить личные данные из «глаза бога».

Товарищи директора или будущие директора по информационной безопасности, ваша задача заключается в создании приятельских коммуникаций в организации, предотвращении/минимизации инцидентов ИБ, реагирование на появление новых уязвимостей и способов, которым угроза может быть реализована, обоснование статей бюджета и многое другое. В общем, быть как рыба в воде в мире ИБ, ИТ и бизнеса. Постоянное обучение, самосовершенствование и так далее. Ведь помните: жизнь — как эскалатор, и, если вы хотя бы не двигаетесь со скоростью движения эскалатора вверх, то вы едите вниз.

Научиться отвечать за разработку, реализацию и управление стратегией безопасности информации в организации можно на онлайн-курсе «CISO / Директор по информационной безопасности».