Компьютерная криминалистика

30 апреля

4 месяца

Онлайн

Вт/Чт 20:00 Мск

Для кого этот курс?

- Специалисты по безопасности

- Аудиторы/консультанты ИБ

- Руководители отделов/групп

- Системные администраторы

Какие знания необходимы?

Что даст вам этот курс?

- Основы компьютерной криминалистики, модели угроз, типы инцидентов

- Этические и правовые аспекты (целостность доказательств, сохранение цепочки хранения)

- Сбор и анализ сетевого трафика (Wireshark, tcpdump, Kismet, EtherApe)

- Анализ VoIP (SIP, RTP) и VPN-трафика

- Поиск и детектирование вредоносной сетевой активности и сигнатурный анализ

- Анализ прошивок, целостности ОС, обнаружение XXE, SSRF, SQL-инъекций

- Методы обнаружения локального повышения привилегий в Windows и Linux, обходы SELinux/AppArmor

- Инструменты реверс-инжиниринга, fuzzy-хеширование (ssdeep) для выявления сходства

- Снятие и анализ памяти хоста и гостевых систем, особенности вложенной виртуализации

- Методики расследования APT, утечек данных, внутренней угрозы, алгоритмы удаления данных

Почему стоит освоить?

Процесс обучения

У нас нет предзаписанных уроков.

Занятия в OTUS – это вебинары. Преподаватели-практики помогут погрузиться в теорию, обучат на реальных примерах, расскажут о необходимых в работе инструментах. Вы всегда сможете задать вопрос и получить исчерпывающий ответ. И самое главное – сможете практиковаться. Учитесь онлайн отовсюду. А если вдруг пропустите занятие, просто посмотрите запись.

Портфолио

Индивидуальная разработка итоговой проектной работы

Обучайтесь у экспертов

Программу ведут действующие специалисты

Перспективы

Получите знания, которые помогут повысить вашу востребованность и доход

Партнеры

Многие студенты еще во время прохождения первой части программы находят или меняют работу, а к концу обучения могут претендовать на повышение в должности.

- Карьерные мероприятия в сообществе

Публичный разбор резюме

Публичное прохождение собеседования и воркшопы - Разместите свое резюме в базе OTUS и сможете получать приглашения на собеседования от партнеров

Формат обучения

Интерактивные вебинары

2 онлайн-трансляции по 2 ак.часа в неделю. Доступ к записям и учебным материалам – навсегда

Практика

Домашние задания + проектная работа, для усиления вашего портфолио и компетенций

Активное комьюнити

Живое общение с преподавателями на вебинарах, переписки в телеграм-чате и развёрнутые ответы при проверке дз

Программа

Введение в компьютерную криминалистику

В этом модуле вы познакомитесь с основами цифровой криминалистики, такими как: ключевые понятия, принципы сбора и сохранения цифровых доказательств, стадии расследования инцидентов. А также рассмотрите основные юридические аспекты и стандарты в области цифровой экспертизы.

Тема 1: Основы компьютерной криминалистики. Модели угроз // ДЗ

Тема 2: Объекты и инструменты компьютерной криминалистики

Тема 3: Практика. Настройка виртуальной лаборатории // ДЗ

Тема 4: Q&A - сессия

Анализ сетевой компоненты Инфраструктуры

В этом модуле вы изучите сетевое взаимодействие с точки зрения цифровой криминалистики. Рассмотрите модель OSI, особенности её применения в облачной инфраструктуре, а также инструменты перехвата и анализа трафика. Особое внимание уделяется анализу различных типов сетевого трафика, включая VoIP и VPN, а также методам обнаружения вредоносной активности.

Тема 1: Сетевой стек стандартной модели OSI и модели OSI в Облаке

Тема 2: Практика. Стандартные инструменты анализа сетевого трафика. Kismet, EtherApe, Wireshark, tcpdump, etc // ДЗ

Тема 3: Анализ типов трафика различных протоколов. Обезличивание дампа

Тема 4: Практика. Анализ VoIP (SIP, RTP) и VPN трафика

Тема 5: Инструменты обнаружения вредоносной активности в сети // ДЗ

Тема 6: Q&A - сессия

Анализ системной компоненты Инфраструктуры

В этом модуле вы получите ответы на вопросы об анализе и обеспечении безопасности на уровне операционной системы и встроенного ПО. Рассмотрите сохранение целостности компонентов, выявление уязвимостей и способы их эксплуатации (в том числе SSRF, XXE, SQL-инъекций), а также поработаете с системами контроля доступа (SeLinux, AppArmor).

Тема 1: Целостность встроенного ПО (firmware) и ОС // ДЗ

Тема 2: Обнаружение небезопасной загрузки файлов, XXE, SSRF

Тема 3: Обнаружение SQL-инъекций // ДЗ

Тема 4: SELinux, AppArmor, etc. Методы и механизмы обхода

Тема 5: Обнаружение локального повышения в ОС Windows & Linux // ДЗ

Тема 6: Q&A - сессия

Криминалистический анализ данных

В этом модуле вы изучите ключевые аспекты цифровой криминалистики, включая классификацию компьютерных инцидентов, методы анализа вредоносного ПО, основы реверс-инжиниринга и применение нечеткого хеширования для анализа подозрительных файлов.

Тема 1: Типы компьютерных инцидентов

Тема 2: Методы и инструменты модификации вредоносного ПО

Тема 3: Расследование вредоносного ПО. Статический, динамический и поведенческий анализ

Тема 4: Методы анализа на основе кусочно-контекcтного нечёткого хеширования ssdeep

Тема 5: Инструменты реверс-инжиниринга ПО // ДЗ

Тема 6: Q&A - сессия

Анализ сред виртуализации

Этот модуль посвящён безопасности и криминалистическому анализу в средах виртуализации. Вы рассмотрите методы анализа памяти виртуализированных систем, в том числе вложенных, уязвимости на аппаратном уровне и сигнатурный анализ образов виртуальных машин.

Тема 1: Анализ памяти хоста виртуализации // ДЗ

Тема 2: Анализ памяти при вложенной виртуализации (Nested virtualization) // ДЗ

Тема 3: Аппаратные уязвимости

Тема 4: Сигнатурный анализ виртуальных дисков (машин)

Расследование сложных инцидентов

В этом модуле вы познакомитесь с методиками выявления и расследования сложных киберинцидентов, включая APT-атаки, утечки данных и инсайдерские угрозы. Вы также изучите методы удаления следов атак и снятия отпечатков систем и устройств.

Тема 1: Расследование сложных инцидентов. Расследование APT-атак (Advanced Persistent Threat)

Тема 2: Расследование утечек данных и инсайдерских угроз

Тема 3: Алгоритмы и инструменты удаления данных

Тема 4: Снятие отпечатков ОС и аппаратного обеспечения (fingerprint OS & hardware) // ДЗ

Тема 5: Q&A - сессия

Проектная работа

Заключительный месяц курса посвящен проектной работе. Проект – это самая интересная часть обучения. Вы будете разрабатывать его на основе полученных на курсе навыков и компетенций. В процессе работы над проектом можно получить консультацию преподавателей

Тема 1: Выбор темы и организация проектной работы // Проектная работа

Тема 2: Консультация по проектам и домашним заданиям

Тема 3: Защита проектных работ

Тема 4: Подведение итогов курса

Также вы можете получить полную программу, чтобы убедиться, что обучение вам подходит

Выпускной проект

Выполнение проекта включает следующие шаги:

- Определение сценария инцидента

- Разработка плана расследования, которые включает сбор, анализ и корреляцию данных

- Выявление ключевых индикаторов компрометации (IoC) и определение мер по предотвращению подобных инцидентов в будущем

Преподаватели

Эксперты-практики делятся опытом, разбирают кейсы студентов и дают развернутый фидбэк на домашние задания

Прошедшие

мероприятия

Этот курс может оплатить ваш работодатель

- Подробно расскажем об интересующем вас курсе

- Объясним, как договориться с работодателем

- Сообщим стоимость обучения и варианты оплаты

- Ответим на вопросы

- Предоставим шаблон договора и счёт на оплату

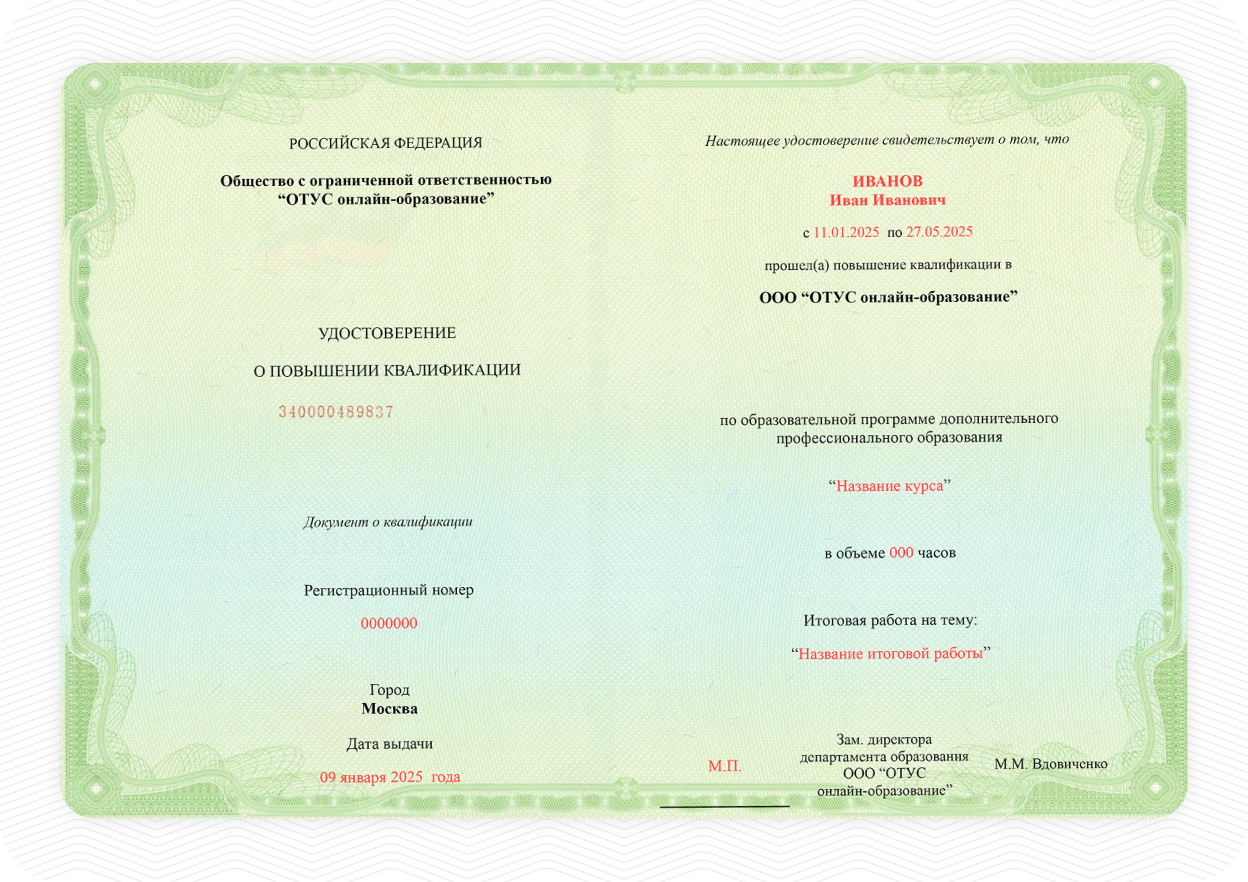

Подтверждение знаний и навыков

OTUS осуществляет лицензированную образовательную деятельность.

В конце прохождения специализации вы получите сертификат OTUS и официальный диплом о получении новой специальности

После обучения вы:

- Получите материалы по пройденным занятиям (видеозаписи курса и дoполнительные материалы)

- Создадите свой проект, который поможет при прохождении собеседований

- Повысите свою ценность и конкурентоспособность как IT-специалист

- Получите сертификат об окончании курса

Компьютерная криминалистика

Стоимость в рассрочку

Стоимость указана для оплаты физическими лицами

вычета до 13% стоимости обучения. Оставьте заявку и менеджер вас проконсультирует

+7 499 938-92-02 бесплатно

Стоимость указана для оплаты физическими лицами

вычета до 13% стоимости обучения. Оставьте заявку и менеджер вас проконсультирует

+7 499 938-92-02 бесплатно